2007/11/29(木)木曜日ー。(いいにくきゅうの日♪)

[セキュリティ] * 駄目な技術文書の見分け方 その473 (徳丸さんの日記)

高○センセが乗り移ったかのようなネタが披露されていますw

[セキュリティ] * セキュリティリスクはOSからアプリ、サーバからクライアントへ (MYCOM)

SANS から、恒例の 2007年のセキュリティリスク トップ20 が出ました。 「S1 Web Applications」のところに円グラフがありますが、Webアプリに関する脆弱性の報告数が増えており、Webアプリ以外(OS,サーバアプリ)の脆弱性の報告数とほぼ同等にまでなっているようですね。 今回、Webアプリでもっとも狙われている脆弱性の例としては、PHPリモートファイルインクルード、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF) が挙げられているようです。関連: * SANS Top-20 2007 Security Risks (2007 Annual Update)

[雑談] スピア型 vs 標的型(Targeted Attack) エピソードII ?w先ほどの * SANS Top-20 2007 Security Risks

を眺めていたら、Spear Phishing (a highly targeted phishing attack.) という項目がありますね。 去年の夏ごろに、スピア型という言葉は日本独自の用語だから標的型に改めよう!という流れがあって、日本では今や標的型のほうが一般的になったと思いますが、・・・実は海外ではスピア型という用語のほうが一般化して来てたりしたら面白いなぁw (SANS の この記事だけを見て、海外で(今、)一般的に使われていると考えるのは早計ですけどもw) (ま、この記事をきっかけに、改めて広まるという可能性も考えられますけどねw)[雑談] いろいろ。

←また○○○か!本家w

←え、誰か私のこと見てる?w

←二段階くらいなら声かけないw

←某MLで紹介されてた。

高○センセが乗り移ったかのようなネタが披露されていますw

textiletextileSQLインジェクション対策の基本はXSSと同じく適切なエスケープ処理を行うことだ。最近、開発環境の多くは、Prepared Statementあるいはバインドメカニズムと呼ばれる仕組みが実装されているので、それらを用いることが最も簡単な方法といえる。

…SQLインジェクション対策の場合、(1)エスケープ処理を行うことと、(2)Prepared Statementを用いることは、どちらか一方のみを行うべきで、すなわち「or」の関係だ。…しかるに、上記の例では二つの文の関係が、andなのかorなのか、あるいは他の関係なのか分からない。Prepared Statement を 「適切なエスケープ処理を自動で行ってくれる仕組み」 と捉えている場合には元記事の文章展開は違和感がないかも。 (データベースエンジン側の Prepared Statement ではなく、もっと手前の、ライブラリなどでの置き換えの仕組みだけを思い浮かべている?)[雑談] ブラック会社に勤めてるんだが、もう俺は限界かもしれない

- ブラック会社に勤めてるんだが、もう俺は限界かもしれない

- ブラック会社に勤めてるんだが、もう俺は限界かもしれない2

[セキュリティ] * セキュリティリスクはOSからアプリ、サーバからクライアントへ (MYCOM)

SANS から、恒例の 2007年のセキュリティリスク トップ20 が出ました。 「S1 Web Applications」のところに円グラフがありますが、Webアプリに関する脆弱性の報告数が増えており、Webアプリ以外(OS,サーバアプリ)の脆弱性の報告数とほぼ同等にまでなっているようですね。 今回、Webアプリでもっとも狙われている脆弱性の例としては、PHPリモートファイルインクルード、SQLインジェクション、クロスサイトスクリプティング(XSS)、クロスサイトリクエストフォージェリ(CSRF) が挙げられているようです。関連: * SANS Top-20 2007 Security Risks (2007 Annual Update)

[雑談] スピア型 vs 標的型(Targeted Attack) エピソードII ?w先ほどの * SANS Top-20 2007 Security Risks

を眺めていたら、Spear Phishing (a highly targeted phishing attack.) という項目がありますね。 去年の夏ごろに、スピア型という言葉は日本独自の用語だから標的型に改めよう!という流れがあって、日本では今や標的型のほうが一般的になったと思いますが、・・・実は海外ではスピア型という用語のほうが一般化して来てたりしたら面白いなぁw (SANS の この記事だけを見て、海外で(今、)一般的に使われていると考えるのは早計ですけどもw) (ま、この記事をきっかけに、改めて広まるという可能性も考えられますけどねw)[雑談] いろいろ。

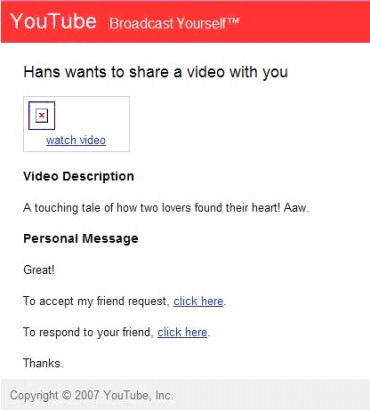

- 「友達から届いたYouTubeビデオ」に要注意、人気便乗スパム相次ぐ (ITmedia)

- せめて、ハードディスクの最期はこの手で…… (@IT)

←また○○○か!本家w

- 人見知りにありがちなこと (日刊スレッドガイド)

←え、誰か私のこと見てる?w

- イスの背もたれを倒すとき、声かけますか (ExciteBit)

←二段階くらいなら声かけないw

- ハイテク中毒の恐怖 (CNET)

←某MLで紹介されてた。